IPS・IDSとは?UTMやファイアウォールとの違いも解説

システムの脆弱性を突くサイバー攻撃の手口が年々巧妙化する中、新たなセキュリティ対策としてIPSの導入を検討する企業が増えています。しかし他のセキュリティ対策との違いがわからず、迷う方も多いでしょう。

今回の記事では、IPSやIDSの特徴や他のセキュリティソフトとの違い、製品の選び方について解説します。

IPSとは

「IPS(Intrusion Prevention System)」とは、日本語で「不正侵入防止システム」と呼ばれるセキュリティシステムのこと。不正侵入に対し通信を遮断することで自動的に防御するシステムで、インターネットとサーバーの間に設置しサイバー攻撃を迎え撃ちます。

防犯に例えるとIPSは不審者を撃退するガードマン、火事に例えると火を消すスプリンクラーの役割といえばわかりやすいでしょう。

IPSは後述のIDSと組み合わせることで、効果的に不正や異常を検知することができます。

IPSとIDSの違い

IPSと類似のセキュリティシステムにIDSがあります。

「IDS(Intrusion Detection System)」とは日本語で「不正侵入検知システム」を意味する不正検知システム。侵入を遮断するIPSに対して、IDSは不正侵入を検知・通知し、同時に検知した不正侵入のログを取ることが役割です。

防犯に例えると、IPSのガードマンに対しIDSは監視カメラ、火事に例えるとIPSのスプリンクラーに対しIDSは火災報知器といえるでしょう。

実はIDSよりもIPSの方が検知速度が速いのですが、IPSは誤検知も多く、攻撃以外の通信を遮断したり、システム停止を起こしたりする恐れがあります。そのため、IPSはIDSの検知システムと併用することが基本です。

IPS・IDSの仕組み

IPS・IDSは、本来アクセス権を持たない攻撃者が、サーバーや内部情報システムへ不正に侵入しようとする際に取るパターンを読み取り、不正アクセスを判別・検知します。具体的には、典型的な攻撃パターンを取るものと、未知のものとを検知する仕組み。

IPS・IDSはプラットフォームレベルで攻撃を防ぐセキュリティ対策で、ミドルウェア・OS・ネットワークに対する不正アクセスや、ネットワークに負荷をかける攻撃に対し有効に働きます。

IPS・IDSで対応できるサイバー攻撃はDDoS攻撃、SYNフラッド攻撃、ワームなどです。ただしWebアプリケーションへの攻撃やSQLインジェクション、クロスサイトスクリプティングには対応できないため、このあと紹介する方法で対処する必要があります。

上に記載したサイバー攻撃の種類に関しての詳細は、以下の記事を参照してください。

関連記事:サイバー攻撃とは?攻撃者の目的・近年の動向・攻撃の種類・手口・対策を解説!

類似のセキュリティ対策手法との違い

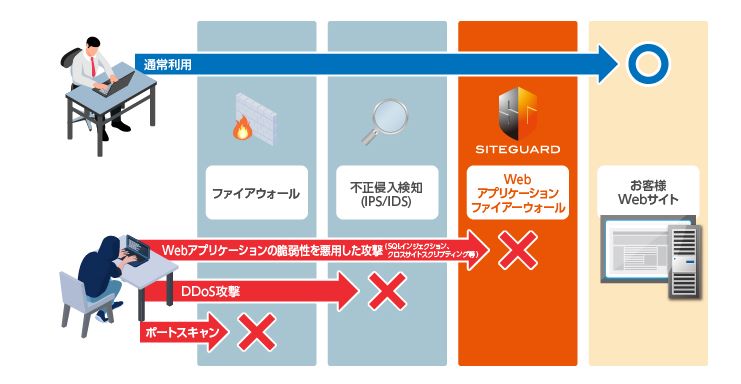

画像引用:Canon

セキュリティシステムにはIPS・IDS以外にもさまざまな種類があります。ここではIPS・IDS以外の各種セキュリティ対策について、特徴およびIPS・IDSとの違い、対応できるサイバー攻撃の種類を解説します。

IPS・IDSとファイアウォールとの違い

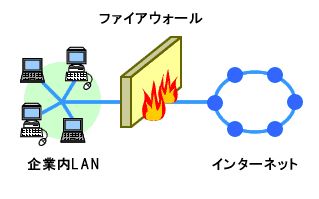

画像引用:総務省

「ファイアウォール」は、インターネットと企業内LANの間に端末ごとに設置され、送信元情報・送信先情報の両方を監視するシステム。ネットワークの入り口で、決められたルールのもと通信情報をフィルタリングし、許可したデータのみを通過させ、不許可のデータを通知・破棄する役割があります。

ファイアウォールのメリットは、ネットワーク経由のピンポイント攻撃に強いことです。ただし対応範囲がネットワークのため、内部のコンピュータやサーバーのOS,ミドルウェアに対する不正アクセスは防げません。

ファイアウォールではダウンロードしたファイルやメールに添付されたファイルの中のウイルスを検知できませんが、IPS・IDSならば検知が可能です。

このようにIPS・IDSとファイアウォールでは、対応できる領域に違いがあります。

IPS・IDSとWAFとの違い

「WAF(Web Application Firewall)」とは、Webアプリケーションの脆弱性を突いた攻撃をパターンにより検出し遮断するシステムです。Webサイトを保護することに特化していることがWAFの特徴です。

WAFが対応できるサイバー攻撃には、バッファオーバーフロー、SQLインジェクション、OSコマンドインジェクション、プルートフォースアタック、ディレクトリトラバーサルがあります。

ファイアウォールがネットワークの入口でアクセスを制御するのに対し、WAFはアプリケーションで不正アクセスを検知できます。ただしIPS・IDSとは異なり、WAFは内部のコンピューターやサーバーのOS、ミドルウェアへのアクセスを防げません。

このようにWAFとIPS・IDSでは、対応できる攻撃と守備範囲が異なります。

IPS・IDSとUTMとの違い

UTM(Unified Threat Management)は統合脅威管理とも呼ばれ、ファイヤウォール・IPS・IDS・アンチウイルスなどのセキュリティ機能をひとつにまとめた管理手法です。IPSやWAFのようなセキュリティ対策機能ではなく、セキュリティ製品の種類を指します。

各セキュリティシステムを個別に導入するよりも、管理・運用負担とコストを削減できるため、広く採用されているセキュリティ対策。

UTMはネットワークの出入り口に設置され、外部からの攻撃のほか、内部から外部への不審なアクセスもブロックすることが特徴です。

IPS・IDSの種類

IPS・IDSの種類には「不正アクセスの検出方法の違い」と「設置場所の違い」の2つの分類方法があります。さらに不正アクセスの検出方法にも「アノマリ型」と「シグネチャー型」とがあり、設置場所にも「ネットワーク型」と「ホスト型」とがあるなど、少々複雑です。

それぞれ理解しやすいよう、特徴を詳しく解説します。

不正アクセスの検出方法の違い

|

メリット |

デメリット |

|

|

アノマリ型 |

・未知の不正アクセスパターンを 検知できる |

・誤検知が多い |

|

シグネチャー型 |

・誤検知が少ない |

・未知のパターンを検知できず 定期的な更新が必要 |

IPS・IDSを不正アクセスの検出方法の違いにより区別した「アノマリ型」「シグネチャー型」について解説します。

アノマリ型

アノマリ型は異常検出型とも呼ばれ、正常なアクセスのパターンを登録・設定し、その範囲から外れたアクセスをすべてブロックします。

アノマリ型では、サーバーに過剰な負荷をかける大量のパケットを送信するDoS攻撃から防御でき、不正なパケットの遮断も可能。

未知の不正アクセスパターンに備えられるメリットがある半面、必要な通信を異常と判断してしまう誤検出が多いデメリットもあります。

シグネチャー型

シグネチャ型(不正検出型)はアノマリ型とは逆に、過去の攻撃パターンをもとに不正なパターンをあらかじめ登録・設定し、その範囲に一致するアクセスをブロックする仕組みです。

検知するパターンが明確なため、検知が正確で誤検出が少ないメリットがあります。その半面、登録されていない未知のパターンを検知できないデメリットがあり、新しいパターンに対応するために定期的な更新が必要です。

設置場所の違い

|

メリット |

デメリット |

|

|

ネットワーク型 |

・ウィルス感染後の異常も検知できる ・設置が容易 |

・通信が暗号化されていると検知できない |

|

ホスト型 |

・通信が暗号化されていても検知できる |

・端末ごとに設置する手間がかかる |

つづいて、IPS・IDSを設置場所で区別した「ネットワーク型」「ホスト型」について解説します。

ネットワーク型

ネットワーク型とは、外部ネットワークと内部ネットワークの間に設置される形式のIPS・IDS。

ファイヤウォールと同様にネットワーク上の通信を監視し、外部ネットワークから内部ネットワークへの侵入を防ぐ働きをします。

検知方法(アノマリ型・シグネチャー型)にもよりますが、ネットワーク型はポートスキャン、パスワードクラッキング、DoS攻撃などの検知が可能で、ウィルス感染後の異変も検知できます。

ただし、通信が暗号化されているとIDSで検知できない点がネットワーク型のデメリットです。

ホスト型

ホスト型はHIPS(Host-based Intrusion Prevention System)とも呼ばれます。内部ネットワークにあるホスト(サーバー)に設置され、デバイスやシステムを監視し、その内部での不審なプログラムの動作を検知・防御します。

ホスト型では、通信が暗号化されていても、クライアントの端末で通信内容を検知できる点がメリットです。その反面、各端末に設置しなければならないため、設置に手間がかかる点がデメリットといえます。

ネットワーク型・ホスト型のどちらのIPSを導入すべきかは、ネットワーク構成やセキュリティ要件により判断するとよいでしょう。

おすすめのIPS・IDS製品

|

特徴 |

費用 |

|

|

Symantec Endpoint Security |

・PC,モバイルなどあらゆる端末を保護 ・クラウド、オンプレミスに対応 |

要問い合わせ |

|

イージス |

・最新のクラウド環境に対応 ・低負荷でパフォーマンスへの影響が少ない |

月額58,000円~ |

|

Trend Micro Cloud One Workload Security |

・サーバーの提供あり ・単一サービスで多層防御が可能 |

要問い合わせ |

|

L2Blocker |

・未登録端末の検知に特化 ・社内端末すべてを台帳管理可能 |

製品380,000円~ クラウド30,000円~ |

ここまでiPS・IDSの種類と特徴、他のセキュリティシステムの種類と特徴を確認しました。

このあとは実際にシステムを導入する際にイメージがしやすいよう、おすすめのセキュリティ製品を紹介します。

Symantec Endpoint Security

画像引用:Symantec Endpoint Security

「Symantec Endpoint Security」は、設立40年以上の老舗セキュリティブランドが提供するセキュリティ製品です。スマートフォンやPCなど、あらゆる端末を保護することが可能で、標的型攻撃(機密情報を盗み取るなどの目的で特定の個人や組織を狙う攻撃)にも備えられることが特徴です。

IPS以外にも多くの先進セキュリティ機能を搭載。クラウドのほかオンプレミスにも対応するため、堅牢なセキュリティを求める場合や、自社システムとの連携やカスタマイズをしたい場合におすすめです。社外端末にも対応するため、テレワークや出張が多い企業にも安心の仕様です。

イージス

画像引用:イージス

「イージス」はROCKETWORKS社が提供するクラウド型IPSです。AWSをはじめ最新のクラウド環境にも対応していることと、システムへの負荷が低くサイトのパフォーマンスに影響が出ないことが特徴です。

IPS・IDSにWAF機能を備え、遮断した攻撃のレポートを1か月ごとに提供。AIエンジンにより新しい脅威にも対応できるメリットがあります。

サーバー台数が多くても導入可能なことや、1か月の無料体験によるお試しができることも魅力です。

Trend Micro Cloud One Workload Security

画像引用:Trend Micro Cloud One Workload Security

「Trend Micro Cloud One Workload Security」は、トレンドマイクロ社が提供するクラウド型の総合サーバーセキュリティ製品です。サーバーの提供を受けるため、自社で管理サーバーを構築する必要がありません。

ファイアウォールを含むIPS・IDS以外のセキュリティ機能を搭載するため、単一サービスでの多層防御が可能。パフォーマンスを損なわずデータセンター、クラウドまでの保護が可能です。

富士通株式会社、森永乳業をはじめとする大手企業の導入実績が多数あるため、安心して導入できます。

L2Blocker

画像引用:L2Blocker

「L2Blocker」は、ソフトクリエイト社が提供するアプライアンス型セキュリティシステムです。

未登録端末の検知に特化しているため、私物端末を用いての業務形態(BYOD)を実施している企業の導入におすすめです。社内端末以外では社内LANに接続できない仕組みのため、IPアドレスの枯渇リスクも減らせます。

L2Blockerではクラウドとオンプレミスに対応。オンプレミス型なら自社にL2Bマネージャー用の専用サーバを設置することで、LAN構成を変更することなく導入できます。

社内の端末をすべて台帳管理でき、使用状況を一元管理できる点もL2Blockerの魅力です。

IPS・IDS製品の選び方

IPS・IDSにはさまざまな特徴を持つ製品があることを紹介してきました。ここで製品の選び方を「費用対効果」「サポート体制」「動作の軽さ」の3つの視点から解説します。

費用対効果

IPS・IDS製品の導入を検討する際に、費用対効果で選ぶ方法があります。

セキュリティ製品のコストには導入コストと運用コストがあります。また設置方法やベンダー、セキュリティレベルによりコストが異なるため、確認が必要です。

製品ごとに守備範囲が異なるため、自社が防ぎたい脅威の種類と規模に応じた製品やプランから、費用対効果の高い方法を選択することをおすすめします。

サポート体制

IPS・IDSを検討する際には、ベンダーのサポート体制を確認することも重要です。

製品によっては導入方法が複雑な場合があるため、導入のサポートがあるかどうかを確認しておくと安心です。

また運用中のトラブルに対し十分なサポートを受けられることも、セキュリティシステムを維持保全するうえで重要な要素です。ベンダーにより受けられるサービス範囲が異なる場合があるため、事前に確認しておきましょう。

動作の軽さ

IPS・IDS製品を検討する際には、動作の軽さも考慮する必要があります。

セキュリティソフトはメモリを使用するため、動作が重いと他の業務に支障が出る可能性があります。またWebサイトの動きが重くなってしまうと、せっかくページを訪れた顧客が離脱してしまう恐れがあり、機会損失につながりかねません。

あらかじめ製品説明やレビューを確認し、動作が重くならない製品を選びましょう。

まとめ【自社に合ったIPS・IDSを導入しよう】

IPS・IDSはネットワークの不正侵入を検知し遮断してくれる優れたセキュリティシステムです。とはいえ、これだけでサイバー攻撃対策が万全とはいえません。

ファイアウォールやWAFなど、セキュリティシステムごとに対応できる脅威が異なるため、適宜組み合わせたり、複数のシステムを併設する製品を導入する必要があります。システム導入に際しては、自社の防御したい脅威に合わせてセキュリティ製品を選ぶこと、コストやサポート体制、動作の軽さを考慮することが重要です。

サイバー攻撃は年々巧妙化しています。自社に最適なセキュリティシステムを導入し、自社と取引先、顧客の安心・安全を図りましょう。