法人に必須のネットワークセキュリティ対策|リスク回避の基本対策を解説!

法人ならばネットワークセキュリティが重要だと聞いたがなぜなのか?対策しないとどうなるのか?そもそもネットワークセキュリティとはなにか?

そんな疑問を持つ担当者の方に向け、ネットワークセキュリティの考え方から重要性、対策しない場合のリスク・被害、基本的な対策までをわかりやすく解説していきます。

法人に必須のネットワークセキュリティ対策とは?

ネットワークセキュリティ対策とは、ネットワークに接続されるデバイスやアプリケーション / システム、法人にとってなにより重要なデータをリスクから保護する対策のこと。悪意ある第三者のバックドア(裏口)となり得るネットワークにセキュリティ対策を施し、安全にシステム運用することが目的です。

それでは、対策の対象となるネットワークとはなにか。法人の場合、LAN(Local Area Network)/ WAN(Wide Area Network)という2つのネットワークを意味することが一般的です。

LANとは、オフィス内などの限定された場所に構築され、PC / サーバ / プリンタなどが接続されるネットワーク(社内LAN)のこと。WANとは、インターネットに代表される遠く離れたエリアと接続されるネットワークのこと。LAN / WANの境界(ゲートウェイ)に設置されるモデム / ルーターを介し、LANからWANを利用する仕組みです。

オープンネットワーク / クローズドネットワーク

こうした、ゲートウェイを通じてLANとWANが接続されているネットワークを「オープンネットワーク」といいます。この場合のネットワークセキュリティは、外部からの侵入 / 攻撃をシャットアウトすることがメイン。

逆に、外部と接続されていない社内LANのみのネットワークを「クローズドネットワーク」といいます。もちろん、外部に接続されていないから対策が不要というわけではありません。USBなどによる社内データ持ち出し、デバイスの紛失 / 盗難、誤操作など、故意を含めた人為的なセキュリティリスクが存在するからです。

つまりクローズドネットワークの場合、ID / パスワード厳格化、アクセス権限設定、従業員のセキュリティ教育などがネットワークセキュリティ対策に該当します。そもそも、オープンネットワークを採用する法人がほとんどのため、従来のネットワークセキュリティ対策は、この2つを組み合わせることだったといえるでしょう。

ネットワークセキュリティの範囲は広がっている

ただし、インターネットやIT技術の進化 / 多様化する働き方を要因に、近年のネットワークセキュリティは対策すべき範囲が広がりつつあります。

たとえば、テレワークの普及によって、従業員はどこでも仕事ができるようになりましたが、これはPC端末のウイルス感染リスクを高めます。外部からのリスクだけでなく、ウイルス感染したPCを内部ネットワークに接続することによる二次感染リスクも生じているのです。

また、クラウドサービスの利用拡大によって、そもそも「保護すべきデータ / システム / デバイス」は社内だけとは限らなくなりました。つまり、現代の法人ネットワークセキュリティは、ネットワークだけではない総合的な対策が必要になりつつあります。

法人のネットワークセキュリティが重要なのはなぜか?

それでは、なぜ総合的な対策が必要なほど、法人のネットワークセキュリティが重要なのか。それは外部 / 内部を問わず、セキュリティリスクがかつてないほど高まっているからにほかなりません。

特に、ランサムウェアをはじめとしたマルウェア、不正アクセスなどのサイバー攻撃は、年々巧妙化・悪質化しています。PC端末経由でのウイルス感染を含め、侵入経路も多様化しているため、大きなインシデントが発生する前に対策しなければなりません。

サイバー攻撃については以下の記事もあわせてご覧ください。

関連記事:サイバー攻撃とは?攻撃者の目的・近年の動向・攻撃の種類・手口・対策を解説!

ネットワークセキュリティを怠ることによる被害

ネットワークセキュリティを怠ることで発生するインシデントには、個人情報 / 機密情報漏洩、ファイルロックによるサービス停止、データ改ざんなどが挙げられます。すべてのインシデントが重大事故につながるわけではありませんが、以下のような被害を受けることは充分にあり得ます。

- 原因究明 / 復旧にともなうシステム停止 / 業務中断

- 顧客情報流出などによる社会的信用の失墜

- 社会的信用失墜にともなう受注減

- 損害賠償やシステム復旧にかかるコスト負担

中小企業だから大丈夫というわけでもありません。近年は、中小企業システムに侵入し、それを踏み台として「取引先である大企業システム」への侵入を試みる「サプライチェーン攻撃」も多発しているからです。むしろ、ガードの甘い中小企業は、ハッカーから狙われやすい面があることを覚えておきましょう。

セキュリティインシデントについては以下の記事もあわせてご覧ください。

関連記事:セキュリティインシデントとは?定義・種類から脅威への対策・体制づくりまでを解説!

サイバーセキュリティとネットワークセキュリティの違い

ここまでの解説で、サイバーセキュリティとネットワークセキュリティはなにが違うのか?疑問を感じた方が多いかもしれません。

従来の考え方では、サイバー空間(コンピューター / ネットワークで構築された仮想空間)に存在する脅威への対策をサイバーセキュリティ。WANに接続された資産(LAN)を保護することをネットワークセキュリティと呼んでいました。つまり、サイバーセキュリティの一部がネットワークセキュリティという考え方です。

しかし現在では、ネットワークセキュリティにも「ゼロトラスト」という考え方が広まっています。ゼロトラストとは、ネットワークに接続される端末は「すべて信用できない」ものであることを前提に、常に安全性を検証する概念のこと。ネットワークセキュリティは、WAN / LANを区別するという考え方が薄れつつあるのです。

LANの境界という考え方がなくなったネットワークセキュリティは、いまやサイバーセキュリティと同じだといってもいいかもしれません。

ネットワークセキュリティ対策の基本

それでは、ネットワークセキュリティを確保するため、法人が実施すべき総合的な対策とはなにか?対策が必要なエリアごとに解説していきましょう。まずは、オープンネットワークを採用する法人の基本対策、従来型ネットワークセキュリティ対策です。

具体的には、信用できないネットワークであるWANを経由した悪意ある第三者が、LAN / 社内システム(サーバ)へ侵入することを防ぐための対策。WAN / LANの境界が曖昧になりつつあるネットワークセキュリティの概念ですが、放置していていいわけではありません。

法人が実施すべき基本となる必須対策です。

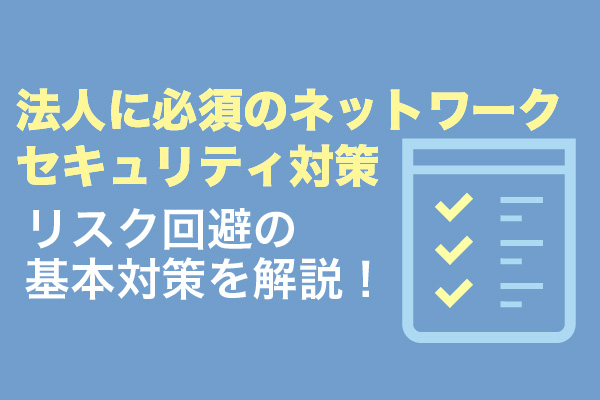

ファイアウォール / IPS / IDS / WAF

WAN / LANの境界(ゲートウェイ)からシステムサーバまで、ネットワークセキュリティ対策の基本となるのが「ファイアウォール / IPS / IDS / WAF」です。

画像出典:キヤノン「SiteGuard」

システムサーバへ侵入を試みるハッカーからのさまざまな攻撃を「攻撃の種類に応じて段階的にシャットアウト」する仕組み。それぞれを単独に導入するのではなく、必要な機能を組み合わせて導入する場合が一般的です。

|

主な機能 |

|

|

ファイアウォール (FW) |

LANの入り口で不審な通信 / 許可されていない通信を遮断する |

|

IPS / IDS |

FWで防げない、DDoS攻撃などの不正アクセスを遮断する |

|

WAF (Web Application Firewall) |

SQLインジェクション / XSS(クロスサイトスクリプティング)など、 IPS / IDSで防げないWebアプリケーションを狙った攻撃を遮断する |

IPS / IDSに関して、詳しくは以下の記事もあわせてご覧ください。

関連記事:IPS・IDSとは?UTMやファイアウォールとの違いも解説

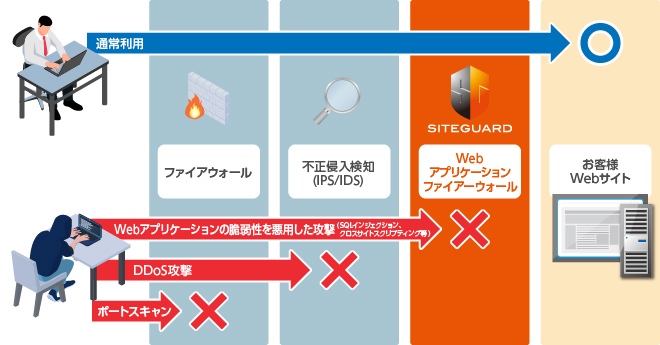

VPN(Virtual Private Network)

VPNとは、仮想的な専用回線を構築し、許可されたユーザーのみがWAN経由でLANへアクセスできる仕組み / 技術のこと。本社 / 支社などの拠点間、社外とオフィス間を安全に接続するためのネットワークセキュリティ対策です。

画像出典:NTT東日本

既存のネットワーク(WAN)のなかに仮想的な専用線を構築するVPNは、物理的な専用線よりもコストを抑えられることが特徴。VPNは、利用するネットワーク(WAN)に応じて4つの種類に分類できます。

|

VPNの種類 |

概要 |

|

インターネットVPN |

インターネットを利用して仮想専用線を構築。 もっとも安価かつ手軽に導入可能 |

|

IP-VPN |

通信事業者が構築した閉域ネットワークを利用して仮想専用線を構築。 導入コストは高価だが通信の安全性は高い |

|

エントリーVPN |

インターネットVPN / IP-VPNのハイブリッド |

|

広域イーサネット |

通信事業者が構築した専用線を利用して仮想専用線を構築。 安全性・自由度は高いが導入コストはもっとも高価 |

VPNについては以下の記事もあわせてご覧ください。

関連記事:【簡単】VPNとは?仕組みや種類を初心者向けにわかりやすく解説!

サーバの基本セキュリティ対策

コンピューターシステムは完全ではありません。ときにはハッカーの標的となる「セキュリティホール(脆弱性)」が発見されることも。コンピューターシステムであるサーバも同様であり、サーバ本体の基本セキュリティ対策は必須です。

- セキュリティパッチ適用

- 管理者権限の設定

- 不要アカウントの削除

- 不要なアプリ / サービスの削除 / 停止

- ID / パスワード管理の厳格化

- ログ管理 / 分析

サーバセキュリティについては以下の記事もあわせてご覧ください。

関連記事:サーバーセキュリティ対策の重要性|想定される脅威・対策・有効なソリューションを紹介!

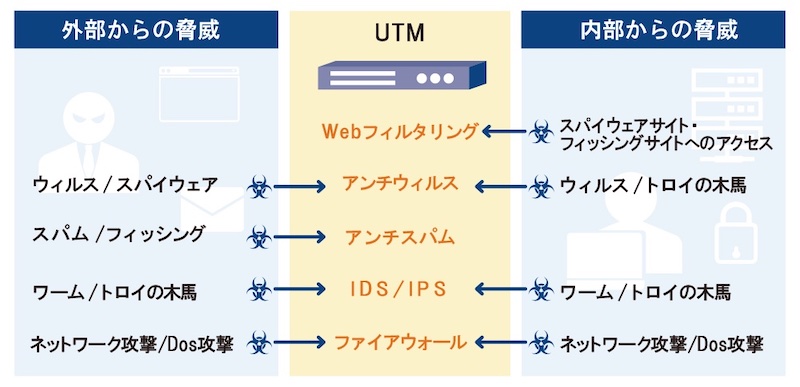

UTM(Unified Threat Management)

FW / IPS / IDS / WAFは、法人に必須の基本ネットワークセキュリティ対策ですが、代替え策として近年注目されているソリューションが「UTM」です。統合脅威管理などと訳されるUTMとは、文字通りFW / IPS / IDS / アンチウイルス / アンチスパム / Webフィルタリングなどを統合したセキュリティ製品のこと。

これまで、個別の導入 / 設定が必要だったセキュリティ製品を統合し、コストを抑えながらセキュリティ管理者の負担を減らせるメリットがあります。ハードウェアとして設置するアプライアンス型のほか、手軽に導入できるクラウド型も登場しており、ニーズに応じて選択可能です。

画像出典:NTTコミュニケーションズ

エンドポイント(端末)のネットワークセキュリティ対策

システム / データ保護を脅かすリスクは、WANを経由した外部からのものだけではありません。LANに接続されるエンドポイント(端末)経由を中心とした「内部リスク」への対策も必須です。

PCの基本セキュリティ対策

インターネット活用が必須の現代ビジネスでは、PC端末もハッカーの標的です。フィッシングサイトへの誘導、ウイルスの仕込まれたメール添付ファイルなど、PC端末を踏み台にしたサイバー攻撃を防止する対策が必須。

その基本となるのが、以下のようなPCセキュリティ対策です。

- OS / アプリケーションを最新版にアップデート

- OS標準のファイアウォールはON

- セキュリティソフトの導入 / インストール

- 推測されにくいパスワード設定 / パスワードの使い回しを禁止

上述した対策は、PC端末を完全に保護するものではありませんが、基本のネットワークセキュリティと併用することで脅威からのリスクを大幅に低減できます。

PC端末のセキュリティについては以下の記事もあわせてご覧ください。

関連記事:パソコンのセキュリティ|重要性・対策・設定・おすすめセキュリティソフトを紹介!

エンドポイントセキュリティ(EPP / EDR)

テレワークの定着 / クラウドサービスの普及により、エンドポイント(サーバ / 端末)が社内のみに存在するという概念は崩壊しました。ネットワークに接続されるすべての端末は信用できないという「ゼロトラスト」の概念が生まれたのはこのため。こうした現代の環境に対応するソリューションが「エンドポイントセキュリティ(EPP / EDR)」です。

エンドポイントセキュリティとは、ウイルス感染後の対策を含め、ネットワークに接続されるサーバを含めた端末を集中管理 / 保護するソリューションのこと。

UTMに代表される、FW / IPS / IDS / WAF / アンチウイルスなどを統合した「EPP(Endpoint Protection Platform)」製品。サイバー攻撃後の被害拡大を防ぐ「EDR(Endpoint Detection and Response)」製品があり、EPPを統合したEDR製品もあります。

「Symantec Endpoint Security」が、代表的なエンドポイントセキュリティ製品です。

画像出典:Symantec

エンドポイントセキュリティについて詳しく知りたい方は以下の記事もあわせてご覧ください。

関連記事:EDRとは?(仮)

セキュリティポリシーの策定 / 従業員教育

どんなにツールを充実させても、間違った使い方をしていたのでは「セキュリティリスク」を低減できません。セキュリティポリシー(法人としてのセキュリティの考え方)を策定し、従業員教育を通じて安全な利用を徹底させていく必要があります。これは、クローズドネットワークを採用する法人にとっても有効です。

IPAのガイドラインを参考にしながら、自社のセキュリティポリシーを明確にしておきましょう。

|

基本方針 |

情報セキュリティに関する基本的な考え方 |

|

運営方針 |

情報セキュリティ対策の実務方針、利用者教育・研修の実施方法 |

|

対策規定 |

具体的な情報セキュリティ対策。ソリューション導入時の指針 |

|

対策手順 |

ソフトウェア / ハードウェアの管理規定、アウトソーシング先の管理規定など |

クラウドサービスのネットワークセキュリティ対策

法人として忘れてはいけないネットワークセキュリティ対策、最後のエリアが「クラウド」です。ただしクラウドサービスは、ベンダーの提供するサービスを利用する「SaaS」および、自社システム構築のベースとして利用する「PaaS」「IaaS」に分類されます。それぞれでネットワークセキュリティに対する考え方が異なることに注意が必要。

たとえばSaaSの場合、自社で保存したデータ以外、セキュリティ確保はすべてサービスベンダー側の責任で実施されます。一方、PaaS / IaaSの場合、ネットワーク部分に関するセキュリティはベンダーの責任ですが、OSやアプリに関するセキュリティは自社責任です。

クラウドサービスのセキュリティ対策の主な手段は以下の3つです。以下で詳しく解説します。

|

解決できる課題 |

|

|

CASB |

セキュリティポリシーに反するSaaS利用を制限するツール。 従業員のシャドーITを防止 |

|

CSPM |

IaaS / PaaSで動作する自社システムの 脆弱性・設定ミスなどを検証・分析するツール。 インシデントの要因を発見・予防 |

|

サーバセキュリティ サービス |

オンプレミス / クラウドを含む複数サーバを、 悪意ある攻撃から防御する総合セキュリティサービス。 管理者の負荷を低減 |

CASB(Cloud Access Security Broker)

SaaSを利用する上で、ネットワークセキュリティの脅威となるもっとも大きなリスクは「シャドーIT」です。シャドーITとは、会社から許可されていないサービス・アプリを、従業員が隠れて利用すること。安全ではないクラウドサービスを利用することで、PC端末へのウイルス感染、サーバへの二次感染が懸念されます。

これを解決するソリューションが「CASB(キャスビー)」です。CASBとは、法人組織におけるクラウドサービス利用状況を監視し、セキュリティポリシーを逸脱するサービスの利用を制限するツールのこと。

代表的なサービスとして挙げられるのは「Microsoft Defender for Cloud Apps」です。

画像出典:Microsoft

CSPM(Cloud Security Posture Management)

インフラを提供するIaaS、プラットフォームを提供するPaaSの場合、法人側が気を配っておく必要があるのは「OS」「アプリケーション」です。OS / アプリのセキュリティホールをふさぎ、誤操作を防止すれば、ベンダー側の対策とあわせ、ネットワークセキュリティを脅かすリスクを軽減可能。

これを解決するソリューションが「CSPM」です。CSPMとは、クラウドサービスの現状をチェックし、設定ミス / 脆弱性など、情報漏洩インシデントにつながる要因を検証・分析するツールのこと。

代表的なCSPM製品として挙げられるのは「Orca Security」です。AWS / GCP / Azureを含むマルチクラウド一元管理、マルウェア / 不正アクセス検知などの機能を利用できます。

画像出典:Orca Security

クラウドサービスの情報漏洩については以下の記事もあわせてご覧ください。

関連記事:クラウドサービスに情報漏洩リスクはあるのか?トラブルの主な原因と対策を解説!

サーバセキュリティサービス

近年、採用例が増えているハイブリッド環境の場合、オンプレミスサーバ、クラウドサーバ双方を管理していかなければなりません。当然、環境の異なる複数サーバのネットワークセキュリティ対策は、担当者に大きな負荷がかかります。

こうしたケースで有効なのが、トレンドマイクロ「Cloud One - Workload Security」に代表される統合サーバセキュリティサービスです。たとえば、Cloud Oneはファイアウォール / IDS / IPSから、アンチウイルス / 不正アクセス遮断、アプリ監視 / ファイル監視 / ログ監視までを統合したツール。クラウド型のため、比較的導入しやすいこともポイントです。

画像出典:トレンドマイクロ

法人に必須のネットワークセキュリティ対策を紹介しました

法人ならばネットワークセキュリティが重要だと聞いたがなぜなのか?対策しないとどうなるのか?そもそもネットワークセキュリティとはなにか?そんな疑問を持つ担当者の方に向け、ネットワークセキュリティの考え方から重要性、対策しない場合のリスク・被害、基本的な対策までをわかりやすく解説してきました。

セキュリティリスクの高まる現代、WAN / LANの境界を守るだけのネットワークセキュリティ対策では不充分です。しかし、総合的な対策が求められる一方で、法人によってシステム / ネットワーク構成が異なることも事実。自社に最適な対策を講じるため、専門家にアドバイスを求めるのも方法です。