VPNの暗号化技術|安全を確保する仕組み・VPNプロトコルごとの暗号化技術を解説!

VPN導入を検討しているが、情報漏洩リスク軽減のため、VPNの暗号化技術 / 仕組みを知っておきたい。そんな企業担当者に向け、VPNの仕組みから、その中核となる暗号化の仕組み・アルゴリズムまで、VPNで利用される暗号化技術を解説!暗号化不要の閉域ネットワークVPNも紹介していきます。

安全を確保するVPNの仕組み

VPNとは、データ通信の安全を確保するため、第三者から見えない仮想専用線(トンネル)で暗号化データを送受信する技術、またはネットワークそのもののこと。インターネットなどの既存ネットワークを利用するVPNは、専用線より低コストかつ簡単に、安全な通信環境を構築できるメリットがあります。

データ流出リスクを軽減する見えないトンネル、万一流出しても暗号化データの解読は困難という二重のセキュリティ対策が、VPNを安全なものにしている理由。その仕組みは「認証」「暗号化」「トンネリング / カプセル化」です。

関連記事:VPNのメリット・デメリットについては、「VPN導入のメリット|知っておきたいデメリット・VPNの基礎知識も解説!」をあわせてご覧ください。

「認証」で正しいユーザーを特定

VPNは、送信側 / 受信側ともに、登録されたユーザーのみが利用できる「クローズドな仮想ネットワーク」を構築します。この原則を守ってVPN通信の安全性を確保する仕組みが、正しいユーザーであるかを確認・特定する「認証」です。

各拠点に設置された「VPNルーター」を活用し、利用ユーザー登録、接続許可の認証プロセスを実施することが一般的。認証プロセスでは、登録した「ユーザーID」「パスワード」のほか、デバイス固有のIPアドレス / MACアドレスを利用する場合もあります。

「暗号化」で情報漏洩を防止

暗号とは、特定の人物のみが解読できるよう、元データを一定法則にしたがって無意味な文字列・符号列に置き換えたもの。元データを暗号に変換することを暗号化、その逆を復号化と呼びます。情報漏洩を防止するのに有効な「暗号化」は、安全なVPN通信を実現するために欠かせない中核技術・仕組みです。

VPNで利用される暗号化方法・アルゴリズムには、暗号強度 / 特徴の異なる複数種類が存在し、VPNプロトコル・接続方式に応じて使い分けられています。

「トンネリング / カプセル化」で侵入をブロック

暗号化データの通る「仮想専用線(トンネル)」を作り、悪意ある第三者の侵入をブロックする仕組みが「トンネリング / カプセル化」です。まさに「仮想専用線(Virtual Private Network)」を作る、VPNの中核技術・仕組みだといえるでしょう。

具体的には、パケットに分割された暗号化データを通信プロトコルで包むことをカプセル化、カプセル伝送によってトンネルを作ることをトンネリングといいます。「トンネリング / カプセル化」の方法・手順を指定する通信規格が「VPNプロトコル」です。

関連記事:VPNプロトコルについては、「VPNプロトコルとは?基礎知識・種類ごとの特徴・ニーズに合わせた選び方を解説!」をあわせてご覧ください。

VPNで利用される暗号化技術

VPNの基本的な仕組みをおさらいしたところで、本題となる「VPNの暗号化技術」です。暗号化の知識がない方でも理解できるよう、できる限りわかりやすく解説していきます。

VPNのデータ暗号化 / 復号化に必要な「暗号鍵」

VPN経由で受信した暗号化データを見るためには、元データへの復号が必要です。このデータ暗号化 / 復号化に使われるのが暗号鍵。送信側「暗号鍵」と、受信側「復号鍵」を照合することで、特定人物のみが暗号化データを解読できる仕組みです。

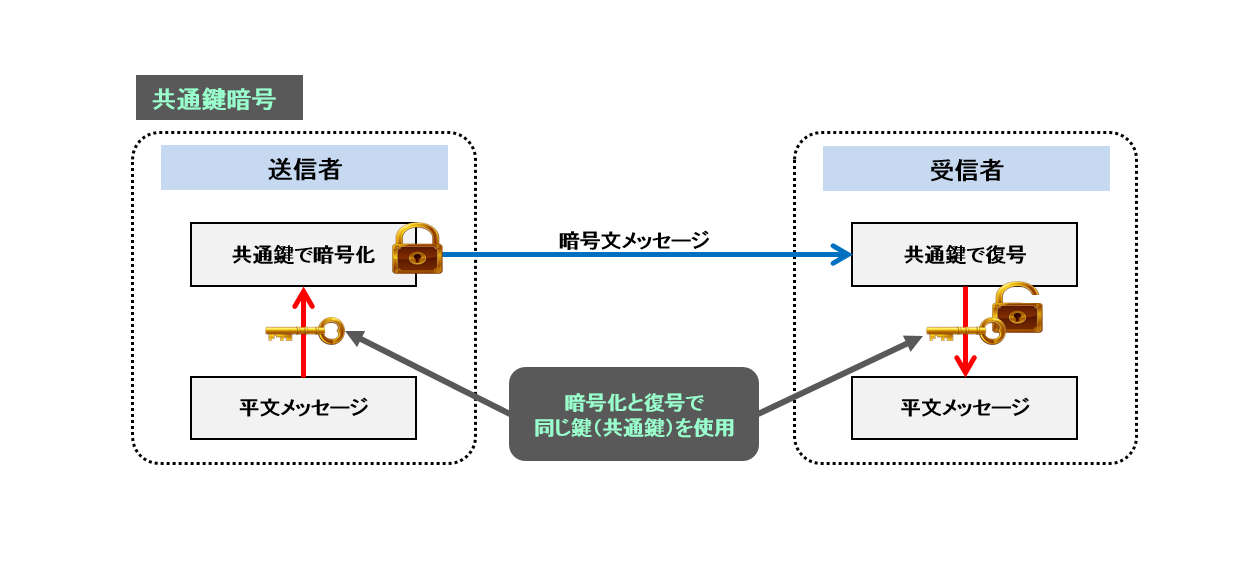

データ暗号化方法は、暗号鍵 / 復号鍵の取り扱いに応じて、大きく「共通鍵暗号方式」「公開鍵暗号方式」に分類できます。

共通鍵暗号方式(対象暗号化方式)

共通鍵暗号方式は、暗号化 / 復号化に同一の「共通鍵」を利用する暗号方式です。対象暗号化方式、あるいは秘密鍵暗号方式と呼ばれる場合もあります。

暗号化 / 復号化に同じ鍵を利用するため、シンプルな構造で高速処理できることがメリット。大容量データを送受信するVPNに有効ですが、鍵の流出によってデータ解読される危険性もあります。

画像出典:JPRS

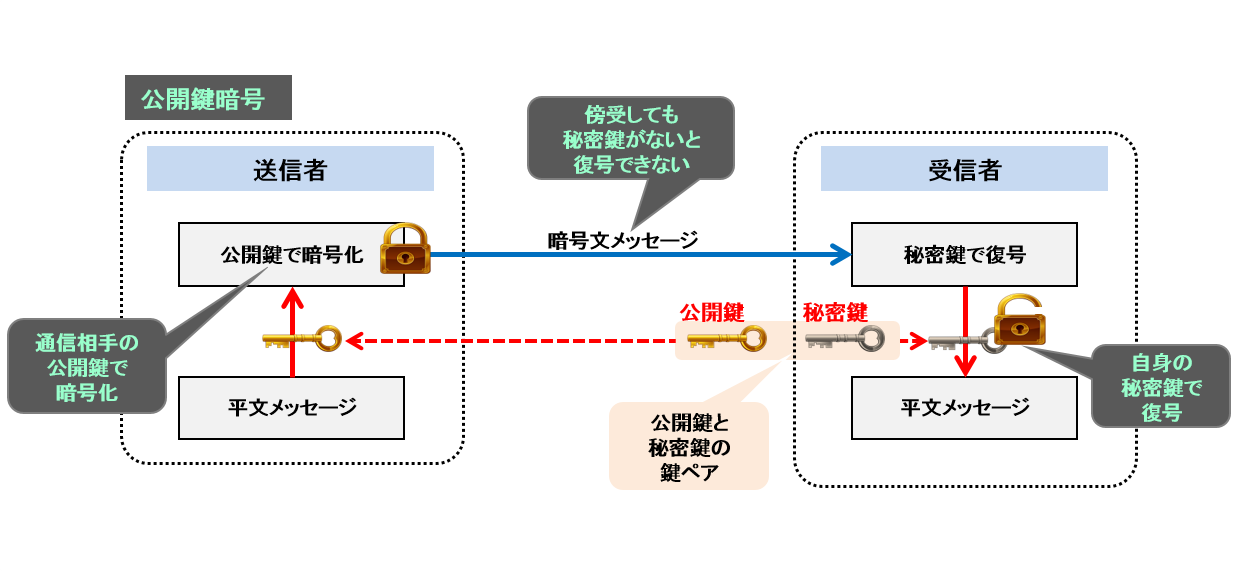

公開鍵暗号方式(非対象暗号化方式)

公開鍵暗号方式は、送信側と受信側で異なる鍵を利用する暗号方式。暗号化に使う鍵を「公開鍵」と呼ぶことから付けられた名称です。また、共通鍵が対象であるのに対し、公開鍵と復号用秘密鍵が非対称であることから、非対象暗号化方式と呼ばれることもあります。

具体的には、送信側が公開している「公開鍵」を使い、受診側の秘密鍵でデータを暗号化する仕組み。公開鍵と対になる秘密鍵は受信側のみ所有しているため、鍵流出によるデータ解読リスクを軽減できるメリットがあります。

ただし、大容量データの暗号化が困難、処理に時間を要するデメリットも。共通鍵暗号化方式の弱点を補うため、鍵交換のプロセスのみ公開鍵暗号方式を利用する場合もあります。

画像出典:JPRS

VPNで利用されるデータ暗号アルゴリズム

暗号化する際、元データを無意味な文字列・符号列に置き換える「一定法則」となる計算方法・手順が「暗号アルゴリズム」です。以下から、VPNで利用される主な暗号アルゴリズム / プロトコルをいくつか紹介していきましょう。

AES(Advanced Encryption Standard)

AES(Advanced Encryption Standard)は、共通鍵暗号方式を採用したデータ暗号化アルゴリズムです。2001年、安全性低下の懸念されていたDESを置き換える形で、アメリカ国立標準技術研究所が「標準暗号」として採用。VPNに限らず、通信データ暗号化に幅広く利用される、まさに標準的な暗号アルゴリズムです。

簡単な計算処理で実行できるデータ変換を繰り返し、暗号強度を高めつつ軽快な処理も実現していることがAESの特徴。暗号鍵のビット長 / 強度に応じて「AES-128」「AES-192」「AES-256」という3種類を選べます。

DES / 3DES(Data Encryption Standard)

DES(Data Encryption Standard)は、AESと同様、共通鍵暗号方式を採用したデータ暗号化アルゴリズムです。1976年の誕生以来、アメリカ国家暗号規格として長く利用されてきましたが、コンピューターの計算能力が飛躍的に高まったことで安全性が担保できなくなりました。

安全性が低下した最大の理由は、暗号鍵ビット長が短いこと。これを補う形で、暗号化処理を3回繰り返すよう改良されたのが「3DES」です。ただし、3DESにも既知の脆弱性が発見されたため、2023年以降の使用禁止が勧告されています。

RC4(Rivest’s Cipher 4)

RC4(Rivest’s Cipher 4)は、共通鍵暗号方式を採用したデータ暗号化アルゴリズムです。16バイトごとに暗号化(ブロック暗号)するAESなどと異なり、1ビットずつ逐次暗号化(ストリーム暗号)することが特徴。20〜2024までの暗号鍵ビット長を選べます。

RC4の暗号化技術が正式に公開されたことはありませんが、インターネットに流出した資料をもとに、さまざまな暗号化に流用されました。データ通信暗号化で使われるケースは多くないものの、PPTPの暗号化に利用されています。

SSL / TLS(暗号化プロトコル)

暗号アルゴリズムではありませんが、SSL-VPNで利用される暗号化プロトコル「SSL / TLS」についても補足解説しておきましょう。暗号化プロトコルとは、データ通信する際の安全性を確保するため、データ暗号化 / 接続認証手順・方法を定めた通信規格のこと。Webサイト閲覧時に「https」が表示されていれば、それは暗号化されたSSL通信です。

サーバにインストールしたSSL / TLS証明書で接続認証し、接続確立したクライアントと暗号化データをやり取りするのが基本的な仕組み。これはVPNの場合も同様です。ただし、実際の暗号化にはAESなどの暗号アルゴリズムを利用します。

VPNプロトコルとそれぞれの暗号化技術

2023年現在、VPNのデータ暗号化でもっとも利用されている暗号アルゴリズムは「AES」です。ただし、暗号アルゴリズムは「暗号鍵」「暗号化」の方法であり、暗号化を完了させる仕組みはVPNプロトコルごとに異なります。以下から、主なVPNプロトコルと、それぞれの暗号化技術 / 仕組みを紹介していきましょう。

IPsec(IKEv2 / ESP / AES / 3DES)

複数拠点間をインターネットVPNで安全に接続する際、もっとも利用されるVPNプロトコルが「IPsec」です。「認証」「暗号化」「トンネリング / カプセル化」すべてに対応していますが、IPsecが受け持つのは「認証」「トンネリング」のみ。「暗号化 / カプセル化」は、IKEv2 / ESPの役割です。

具体的には、暗号化されたデータをパケットに分割し、カプセル化するのがESPです。暗号アルゴリズムにはAES / 3DESが利用されますが、3DESの利用禁止を受け、今後はAESに一本化される見込み。データ暗号化に必要な「暗号鍵の生成 / 暗号鍵の受け渡し / 期限を含む暗号鍵管理」を受け持つのがIKEv2です。

IPsec over L2TP(IKEv2 / ESP / AES / 3DES)

複数拠点間接続、および社外からのリモートアクセスをインターネットVPNで実現する際に利用されるVPNプロトコルが「IPsec over L2TP」です。具体的には、複数セッション(通信経路)を確立できるL2TPを「認証 / トンネリング」に利用し、リモートアクセスの経路を確保する仕組み。

ただし、L2TPは暗号化に対応していません。これを補うため、IPsecの暗号化技術を併用したVPNプロトコルがIPsec over L2TP。そのため、利用する暗号化技術は「IPsec」と同じです。

PPTP(MS-CHAP / MPPE / RC4)

PPTPは、電話回線で利用されていた通信プロトコル「PPP」に、「GRE」のカプセル化技術を応用することでVPNトンネル構築を可能にしたVPNプロトコルです。マイクロソフトの提案で標準化されたプロトコルですが、認証 / 暗号化方法が規格化されているわけではありません。

そのため、マイクロソフトがWindowsに実装した「MS-CHAPによる認証」「MPPEによる暗号化」を利用し、インターネットVPNを構築する場合が多いようです。暗号アルゴリズムにはRC4が利用されますが、認証/暗号の強度は高くないため、積極的にPPTPを採用する企業はありません。

SSL-VPN(SSL / TLS / AES)

SSL-VPNは、SSL / TLSの仕組みを応用して、リモートアクセスVPNを実現するVPNプロトコルです。SSLという名称で呼ばれていますが、使われている通信プロトコル自体は「TLS」である場合がほとんど。VPNサーバが認証サーバも兼ねており、TLS証明書を使って認証、AES暗号アルゴリズムを使ってデータ暗号化します。

IP-VPNは暗号化不要?

ここまでで、インターネットVPNに必要不可欠な暗号化技術を解説してきましたが、暗号化不要のVPNも存在します。それが、IP-VPN、広域イーサネットです。なぜ暗号化なしでVPN通信できるのか?簡単に解説していきましょう。

閉域ネットワーク網とは?

IPプロトコルで通信するIP-VPN、さまざまなプロトコルで通信できる広域イーサネットという違いはありますが、閉域ネットワーク網を利用する共通点があります。

閉域ネットワーク網とは、キャリア(通信事業者)が独自に構築したIPネットワーク、広域イーサネット・ネットワークのこと。無料Wi-Fiを含め、だれでも利用できるインターネットに対し、閉域ネットワーク網は「契約者のみが利用できる」点が異なります。

IP-VPN / 広域イーサネットが暗号化不要なのはなぜか?

契約者のみ利用できるということは、データを狙う悪意ある第三者の存在が「限りなくゼロに近い」ことを意味します。つまり、閉域ネットワーク網の特徴であり最大のメリットは「安全」であること。安全なネットワークを利用するIP-VPN / 広域イーサネットは、暗号化の必要がないということです。

閉域ネットワークVPNは、暗号処理の時間がかからない分だけ高速です。帯域保証(ギャランティ)型が選べるため、インターネットVPNのように「トラフィックの影響で通信速度が低下する」こともありません。安全・高速・安定したVPN通信を実現したいなら、IP-VPN / 広域イーサネットがおすすめです。

関連記事:VPNとネットワーク帯域の関係については、「インターネットVPNとネットワーク帯域|帯域に起因するトラブルと対処法を解説!」をあわせてご覧ください。

エントリーVPNは暗号化が必要

ただし、閉域ネットワーク網を利用するVPNのすべてが安全だというわけではありません。閉域ネットワークを一部のみ利用する「エントリーVPN」が、安全を確保できない例外にあたります。

なぜなら、エントリーVPNは「閉域網に設置されたキャリアの中継点」まで、ブロードバンドなどの公衆回線を利用するからです。閉域ネットワークを利用しながらも、暗号化が必須であるのはこのため。IP-VPN / 広域イーサネットよりも安価に導入できるエントリーVPNですが、安全性のレベルは劣ることを覚えておきましょう。

VPNの暗号化技術を紹介しました

VPN導入を検討しているが、情報漏洩リスク軽減のため、VPNの暗号化技術 / 仕組みを知っておきたい。そんな企業担当者に向け、VPNの仕組みから、その中核となる暗号化の仕組み・アルゴリズムまで、VPNで利用される暗号化技術を解説。VPNプロトコルごとの暗号化技術、暗号化不要の閉域ネットワークVPNも紹介してきました。

普段、暗号化技術を意識することはありませんが、日進月歩で進化を遂げるIT技術と同じように、暗号化技術も進化を続けています。利用禁止が勧告された3DESを使い続け、データ流出してしまうといったことの内容、暗号 / 暗号化の基本を押さえ、最新情報をキャッチアップすることが重要です。