ランサムウェアとは?感染経路や事例、対策まで紹介

ランサムウェアは、近年多くの被害を出している危険なマルウェアの1つ。本記事では、ランサムウェアの攻撃手法やリスク、対応方法について解説します。最後まで読むことで、ランサムウェアへの対策方法を身に付けられるので、ぜひ参考にしてみてください。

ランサムウェアとは

「ランサムウェア」は、感染させた企業の業務を停止させ、正常化と引き換えに身代金を要求するマルウェアのこと。「ランサムウェア」という名前は、英語のRansom(身代金)とSoftware(ソフトウェア)を組み合わせた造語です。

ランサムウェアの特徴は、企業機密を盗み出したりコンピューターをロックして業務を妨害したりするだけでなく、復旧を条件に金銭を要求してくることです。さらに、金銭を支払っても素直に復旧されず、二重三重の被害に逢った企業も多くあります。

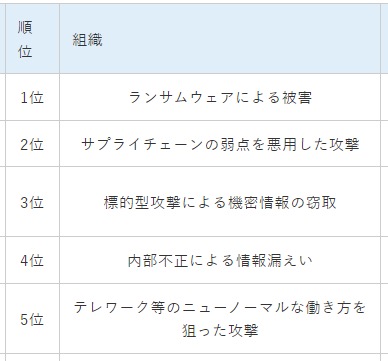

画像引用:情報セキュリティ10大脅威 2023

IPA(情報処理推進機構)で2023年に発表された「情報セキュリティ10大脅威2023」によれば、組織部門において「ランサムウェアによる被害」が1位に選ばれています。2022年上半期で警察庁に報告されたランサムウェア被害は114件あり、件数は右肩上がりに増加しているとのことです。

ランサムウェアとはマルウェアの一種

「マルウェア」とは、コンピューターに対して悪影響を与える目的で作成された悪意のあるプログラムの総称。ランサムウェアは何種類もあるマルウェアのうちの一種です。マルウェアはmalisious(悪意がある)software(ソフトウェア)を組み合わせた言葉です。

マルウェアにはランサムウェアのほかにトロイの木馬やワーム、コンピューターウイルスなども含まれます。

|

▼関連記事 マルウェアについては、「マルウェアとは?種類や感染経路、兆候、被害例を解説」を |

ランサムウェアの分類

ランサムウェアには「暗号型」と「ロックスクリーン型」の2種類が確認されています。

暗号型

感染したコンピューター内のデータを暗号化してしまう。暗号化したデータの復旧を条件に身代金を要求してくる。さらに、身代金を支払わなければダークウェブなどに公開すると脅す「二重脅迫型」が多い。

ロックスクリーン型

感染したコンピューターがブルースクリーンになって操作不可能になる。ロック解除を条件に身代金を要求してくる。スマートフォンやタブレット端末などでの被害が多い。

ランサムウェアの攻撃手口

|

|

ばらまき型ランサムウェア |

標的型ランサムウェア |

|

ターゲット |

不特定多数 |

特定の企業・組織 |

|

攻撃対象 |

データの暗号化 |

データの暗号化・公開・売買 |

|

身代金の要求額 |

少額(数万~数十万円) |

高額(数千万~数十億円) |

具体的に犯人はどのような手口でランサムウェアを実行するのかを詳しく解説します。

ばらまき型

ランサムウェアが登場した初期は「ばらまき型」が主流でした。ばらまき型は、不特定多数にフィッシングメール(ランサムウェアに感染させるためのメール)をランダムに送付し、偶発的に感染した相手を攻撃する方法です。

また、身代金の要求額も数万~数十万円と少額なのが特徴。これは、攻撃対象が不特定多数であり、個人も含まれていたためと考えられます。

標的型

近年では、支払い能力が高い企業や組織を狙った「標的型」が主流です。身代金の要求額は数千万~数十億円と非常に高額なのが特徴。標的型は企業や組織の内部ネットワークに侵入して、機密データを窃取します。ここからは標的型の詳細な手口を攻撃の流れに沿って見ていきましょう。

1.組織のネットワークに侵入

まず、組織のネットワークに侵入します。方法としては以下があります。

- フィッシングメールから感染させる

- リモートデスクトップ機能のパスワードを破る

- VPN機器などのネットワーク機器の脆弱性を悪用する

2.ネットワーク内の行動基盤を構築

ネットワークに侵入すると、遠隔操作ツール(RAT=Remote Access Tool)で行動基盤を構築します。目的はファイルやネットワークへのアクセス権など、なるべく強力な権限の獲得です。侵入に気づかれるのを遅らせるためにウイルス対策ソフトを停止するケースもあります。

さらに、ハッキングツールを次々とダウンロードして行動基盤を固めます。ときには、活動を検知されないように不正プログラムではなく正規ツールが利用されます。

3.データの窃取

強力なアクセス権限を奪取したら、データの窃取を始めます。標的は企業の脅迫材料になる重大なものです。個人情報や機密データ、ほかにはシステムを動かすのに重要なファイルなどは狙われやすいでしょう。窃取したデータは1ヶ所に集約されてクラウドや攻撃者のサーバーにアップロードされます。

4.ランサムウェアの実行

データの窃取が完了すると、攻撃者はランサムウェアを展開・実行します。ファイルを暗号化し、感染した端末のディスプレイに身代金要求画面が表示されて攻撃は完成です。被害に逢う組織は、身代金要求画面が出てくるまでまったく攻撃されたことを検知できず、慌てて対策を取ります。しかし、すでにデータは盗まれ、暗号化されており手遅れという結果になるのです。

感染した時のリスク

業務・サービスの停止

ランサムウェアに感染すると、パソコンやサーバーのファイルが暗号化される、または感染したパソコンがロックされて操作不能になります。

そのため、被害範囲が広ければ広いほど業務に与える影響は甚大。基幹システムが停止してしまった場合は、会社全体の事業活動が停止する危険性があるでしょう。

また、被害調査で影響範囲が確定するまでは同一ネットワーク内の端末は利用できなくなります。完全にランサムウェアを除去するのに数ヶ月を要したというケースもあり、その場合企業は大損害を被ることが予想されます。

個人情報漏えいの危険性

企業が取り扱う情報の中でも重要なのが顧客・個人情報。多くのマルウェアが積極的に個人情報を盗み出そうとするのは、個人情報はブラックマーケットで売買できるからです。ランサムウェアも例外ではなく、個人情報を盗み出したあとに身代金を要求してきます。

近年、ランサムウェアの手口は身代金の要求に応じなければ情報を外部に公開すると脅してくる「二重脅迫」がメインのため、情報漏えいリスクに直結します。また、身代金を支払ったとしても情報が無事に帰ってくる保証はありません。

企業として信頼を失う

ランサムウェアに攻撃されてしまうと、企業としての信頼を失うことになります。「セキュリティがずさんな企業だ」「安心して取引できない」という理由で顧客が離れてしまえば、信頼だけでなく売上にも悪影響が出るでしょう。

さらに、ランサムウェアは身代金要求を通しやすくするため、関連企業や取引先企業にまで攻撃、脅迫してきます。こうすることで、標的企業のイメージや信頼を低下させて身代金を支払うように仕向けるのです。

過去のランサムウェアの国内被害事例

ここでは、過去のランサムウェアの国内被害事例を紹介します。

徳島県つるぎ町立半田病院

2021年10月、徳島県つるぎ町立半田病院がランサムウェアの被害に遭いました。同病院では、電子カルテなどの医療システムがランサムウェアに感染、カルテの閲覧ができなくなるなどの被害が出ました。

侵入方法はVPNの脆弱性を悪用したものと考えられており、ネットワーク機器の脆弱性を放置していたために侵入を許したとのこと。当初は原因究明もままならず、通常診療を再開させるまでに2ヶ月を要しています。

参照元:徳島県つるぎ町立半田病院

大阪急性期・総合医療センター

大阪急性期・総合医療センターでは、2022年10月、ランサムウェアによって電子カルテなどの総合情報システムが利用できなくなりました。攻撃によって診療や手術などに支障が生じ、病院運営に大きな影響が出ました。

調査チームの発表によれば、ランサムウェアはファイアウォールの脆弱性を悪用して侵入したことがわかっています。また、一部のサーバーのID・パスワードの強度が低く、不正アクセスを許していました。

さらに、本件ではリモートデスクトップ機能でウイルス対策ソフトのアンインストールまでされており、かなり大がかりな活動を許していたことがわかっています。

なお、診療体制が完全に復旧したのは2023年1月で、2か月以上かかったとのことです。

参照元:大阪急性期・総合医療センター

三桜工業

自動車部品メーカーの三桜工業は、2022年3月12日にアメリカの子会社Sanoh America Inc.がランサムウェアに狙われて被害に遭っています。

メインターゲットの子会社や関連会社を狙う典型的なサプライチェーン攻撃であり、子会社のセキュリティの脆弱性を狙ったものと思われます。同社では、不正アクセスを検知してから即座にインターネット接続を遮断。取引先やグループ会社へ対抗処置を取っています。

その甲斐もあってか、3月24日時点で暫定復旧措置を完了し、被害から12日以下で生産を再開しているとのことです。

参照元:三桜工業

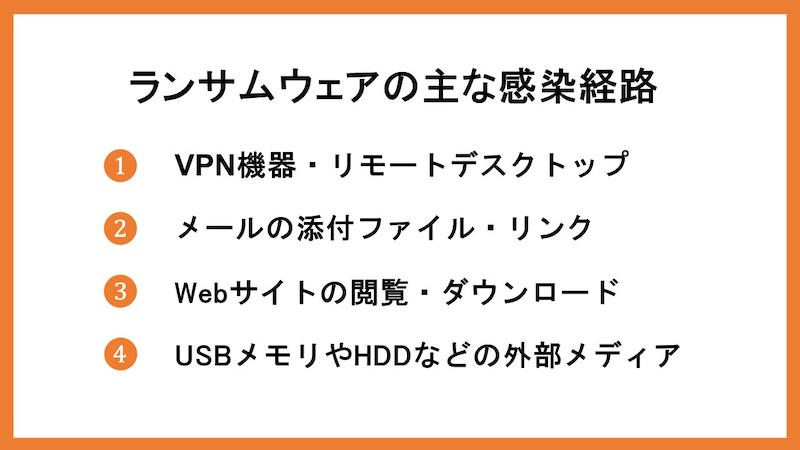

ランサムウェアの主な感染経路

VPN機器・リモートデスクトップ

被害事例にもあったように、ランサムウェアはVPN機器やリモートデスクトップ機能の脆弱性を悪用してネットワークに侵入してきます。

脆弱性とは、ネットワーク機器やOS、アプリケーションなどあらゆるものに存在する「セキュリティの穴」のこと。セキュリティの穴を完全に塞ぐのは困難であり、ベンダーは脆弱性を見つけるとセキュリティパッチを配布して脆弱性を改善します。セキュリティパッチを適用しないで脆弱性を放置した状態は、攻撃者からすると格好の標的になります。

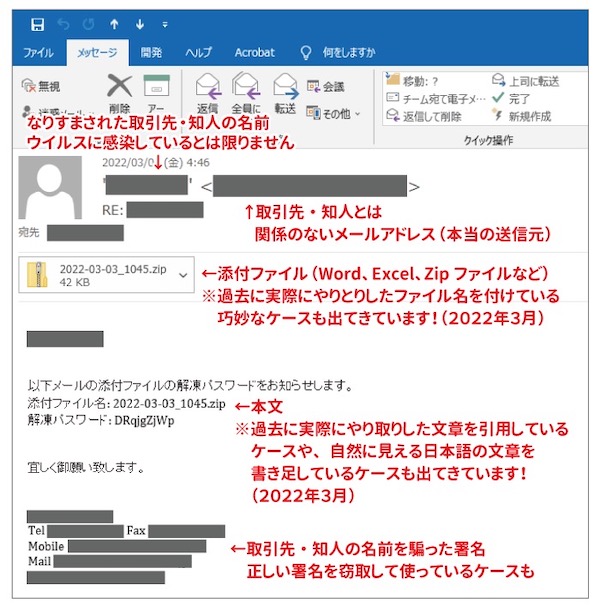

メールの添付ファイル・リンク

(画像引用元:師崎商工会)

メールに添付されたファイルやURLリンクにランサムウェアを仕込んで感染させる方法もあります。

メールのタイトルや本文は上画像のように巧妙に偽装されていて、あたかも正規メールかのように添付ファイルのダウンロードやURLのクリックを促してきます。時には取引先企業や知り合いになりすましてメールを送ってくる事もあり、日頃から注意していないとうっかり感染してしまうでしょう。

Webサイトの閲覧・ダウンロード

Webサイトの閲覧やダウンロードなども注意が必要です。主な感染経路は以下の方法があります。

- ランサムウェアに感染させるために偽装されたサイト(フィッシングサイト)に誘導して感染させる

- 正規のWebサイトを改ざんして、知らずに訪れたユーザーにファイルをダウンロードさせて感染させる

- Webブラウザの脆弱性を悪用してWebサイトを閲覧するだけで感染させる

USBメモリや外付けHDDなどの外部メディア

USBメモリや外付けHDDなどの外部メディアからの感染もよく使われる方法。

外部メディアにランサムウェアを仕込んだファイルを入れておき、起動と同時に感染します。なかには外部メディアのファームウェアを書き換えてしまい、パソコンに外部メディアを挿しただけで感染させる方法も。そのため、出所の不明な外部メディアを不用意にパソコンに接続するのは非常に危険です。

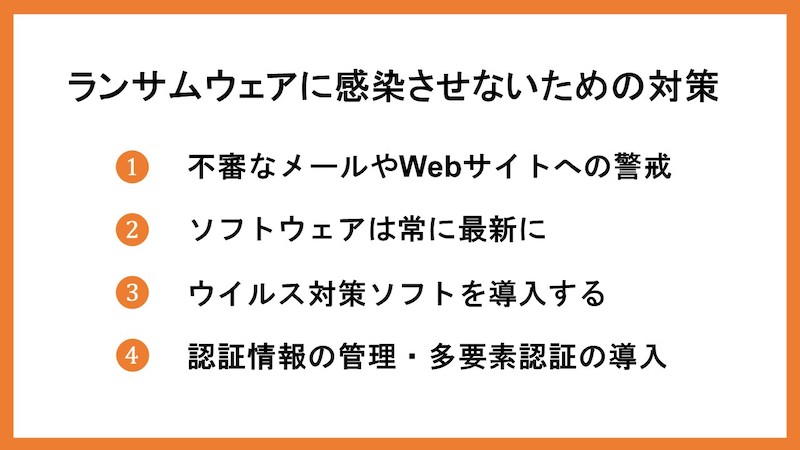

ランサムウェアに感染させないための対策

不審なメールやWebサイトへの警戒

少しでも不審に感じたメールは開かないようにします。とくにファイルやURLが添付されていて、クリックを促すメールは1度立ち止まって考えるクセをつけるようにしましょう。日頃から添付ファイルやURLリンクには警戒心を持っておくと、感染を抑えられます。

また、知り合いや取引先を装ってくるケースもあります。こういった場合には、メール送信者にメール以外の方法で確認を取ると確実です。

OS、ソフトウェアは常に最新に

VPN機器などのネットワーク機器やOS、ソフトウェアは常に最新状態を保つようにしましょう。被害事例でもあったように、ランサムウェアは脆弱性を悪用して内部ネットワークに侵入してきます。そのため、セキュリティパッチが公開されたらすぐに適用するのは有効な手段なのです。

とくに、ネットワーク機器などのデバイスは更新が放置されがち。利用しているデバイスの更新情報は常にキャッチできるように、担当者を決めるなどしておくとよいでしょう。

ウイルス対策ソフトを導入する

ウイルス対策ソフトは、自動的にマルウェアの侵入や外部からの不正アクセスを検知してくれます。

いくら人間が気をつけていても、人間心理の隙をついてくるのがサイバー攻撃。そのため、人間が警戒しつつウイルス対策ソフトでも防御するのがセオリーになります。

また、ウイルス対策ソフトを導入するだけでは安心できません。ウイルス対策ソフトには「ウイルス定義ファイル」と呼ばれる、マルウェアを検知するための辞書ファイルが利用されています。ウイルス定義ファイルは随時更新されるので、最新状態にすることを心がけましょう。

認証情報の管理・多要素認証の導入

もしシンプルなIDとパスワードを使っているのであれば、すぐに複雑なものに変更しましょう。単純で推測しやすいIDとパスワードは簡単に突破される危険性があるため。パスワードはなるべく不規則な文字の羅列が望ましいとされています。

また、多要素認証を導入することで、IDとパスワードを突破されても侵入を防げます。多要素認証とは、ID・パスワードのほかにワンタイムパスワードや本人にしか入力できないセキュリティコードを要求する認証方式。二重の防御を敷くことで不正アクセスから身を守りましょう。

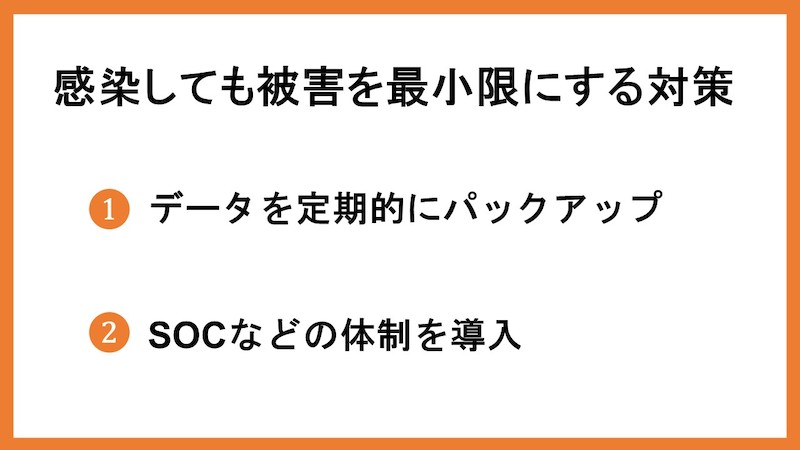

感染しても被害を最小限にする対策

データを定期的にパックアップ

データの定期バックアップは手軽かつ効果が高い方法。ランサムウェアにファイルやデータを暗号化されてしまっても、バックアップデータがあれば復元可能です。

ただし、ランサムウェアはデータを暗号化する際、ネットワーク内でバックアップファイルがないかを探して一緒に暗号化してしまいます。そのため、バックアップデータを取ったらネットワークから切り離しておくことが重要です。

SOCなどの体制を導入

SOC(セキュリティオペレーションセンター)とは、24時間365日体制でサイバー攻撃を検出または分析し、企業に対応策のアドバイスをする専門的な組織のこと。SOCを配置することで、不正なアクセスや攻撃の予兆を検知できます。

SOCのほかにはCSIRT(Computer Security Incident Response Team)と呼ばれる、セキュリティインシデントが発生した際の即応部隊の設置も効果的です。

|

▼関連記事 CSIRTについては、「CSIRTとは?意味や役割、設置までのステップを解説」をあわせてご覧ください。 |

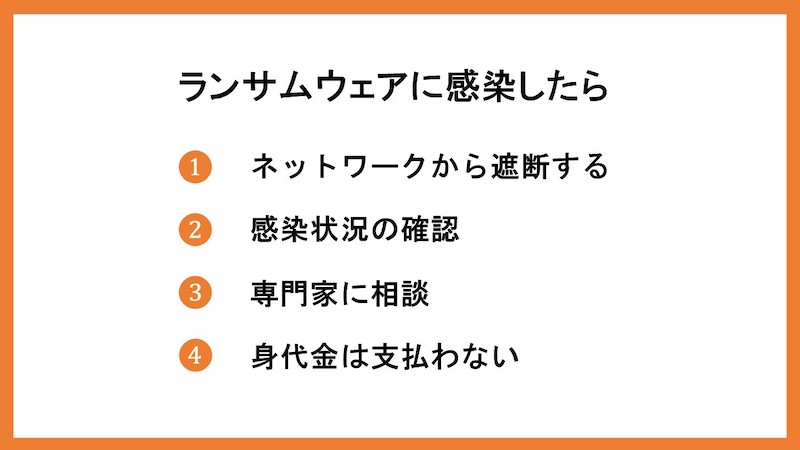

ランサムウェアに感染したら

ネットワークから遮断する

ランサムウェアに感染したら、感染した端末を真っ先にネットワークから切り離します。ランサムウェアは感染した端末を拠点に、ネットワークを介して、さらに感染を拡大させるからです。何よりも重要なのは、感染を拡大させないことです。

有線LANはもちろんのこと、無線LAN(Wi-Fi)も切断します。また、USBメモリや外付けHDDなどの外部機器も取り外してください。

感染状況の確認

ネットワークから端末を切り離したら、感染状況の確認をします。感染した端末で、どのような症状が出ているのか特徴を把握しましょう。

また、感染した端末にネットワークでつながっていた端末に感染していないか確認します。組織内または組織外にどの程度感染が広がっているのかが把握できないとその後の対策が打てません。

専門家に相談

ランサムウェアに感染した場合は、落ち着いて専門家に相談することが大切。素人が焦って対処しようとすると、余計に事態を悪化させる危険性があります。専門の機関に相談すれば、今後の対応方法をしっかり案内してくれるはずです。以下は、緊急対応機関のリストです。

身代金は支払わない

身代金を要求されても支払わないでください。身代金を支払ったとしても、元に戻してくれる保証はありません。むしろ、さらにエスカレートして二次被害に遭う可能性があります。

仮にデータが復元できたとしても、攻撃者の手元にデータが残っていることを忘れてはいけません。データがあれば攻撃者は何度でも脅迫を繰り返してくるでしょう。

そのため、身代金要求には応じないという確固たる対応が求められます。

ランサムウェアの手口や対策を紹介しました

本記事では、ランサムウェアの手口や対策について紹介しました。

ランサムウェアに感染すると、自社の機密データやファイルが暗号化されるだけでなく、身代金を要求されてしまいます。最悪、事業活動が停止するほか、社会的信用も失ってしまうため、ランサムウェアに感染しないようセキュリティ対策をすることが重要です。