セキュリティインシデントとは?定義・種類から対策・体制づくりまでを解説!

組織運営に深刻な影響を与えかねない「セキュリティインシデント」リスクが高まっています。しかし、どう対処すればいいのかわからないという企業担当者の方は多いはず。

そんな方に向け、定義・種類から脅威への対策・体制づくりまで、セキュリティインシデントとはなにかを解説していきます。

セキュリティインシデントとは

セキュリティインシデント(Security Incident)とは、組織の機密情報 / システム運営の安全性を脅かす可能性が高い「出来事・事件」のこと。単に「インシデント」と呼ばれる場合もあります。

セキュリティインシデントは「セキュリティに関連する重大事故・被害」ではなく「重大事故・被害につながりかねない出来事・事件そのもの」を指す点がポイント。たとえば、情報漏洩が発生した場合、原因や情報漏洩によって生じた被害ではなく、情報漏洩そのものがセキュリティインシデントです。

また、セキュリティインシデントは、悪意ある第三者による攻撃やうっかりミスなどの「人為的なもの」を指すことも覚えておきましょう。一方で、災害などに代表される「偶発的な出来事によって発生した重大事故・被害」などは「アクシデント(Accident)」と呼びます。

セキュリティインシデントが組織に与える影響

上記で説明したように、セキュリティインシデントは必ずしも「重大事故・被害」に直結するわけではありません。しかし、組織運営に深刻な影響を与える重大事故・被害につながる可能性が高いことも事実。外部被害がない場合でも、組織内への影響はまぬがれません。

- 原因究明 / 復旧にともなうシステム停止 / 業務中断

- 顧客情報流出などによる社会的信用の失墜

- 社会的信用失墜にともなう受注減

- 損害賠償やシステム復旧にかかるコスト負担

セキュリティインシデントのリスクは増加傾向にある

なんらかの形でインターネットを利用せざるを得ない現代では、セキュリティインシデントをゼロにすることは不可能。一方、近年セキュリティインシデントのリスクはより一層高まる傾向にあります。事実、2019年までの5年間、年間2万件以下で推移していたセキュリティインシデントは、2020年以降、年間4万件を超えるまでに急増しました。

これは、テレワークを含むIT活用の急速な浸透に対し、セキュリティ意識・対策が追いついていない事実を示唆しています。セキュリティインシデントとはなにかを理解し、リスクをゼロに近づけていく努力が必要です。

参考:JPCERT/CC

中小企業にも発生リスクはある

注意しなければならないのは、セキュリティインシデントが企業規模に関係なく発生するということ。むしろ、セキュリティ体制が厳重な大企業よりも、ガードの緩い中小企業が狙われる場合も少なくありません。

たとえば近年増加傾向にあるのが、中小企業システムに侵入し、それを踏み台として「取引先である大企業システム」への侵入を試みる「サプライチェーン攻撃」です。サプライチェーン攻撃は、大企業システムへの侵入を目的とするため被害が拡大しやすいことが特徴。踏み台となった中小企業の責任はまぬがれません。

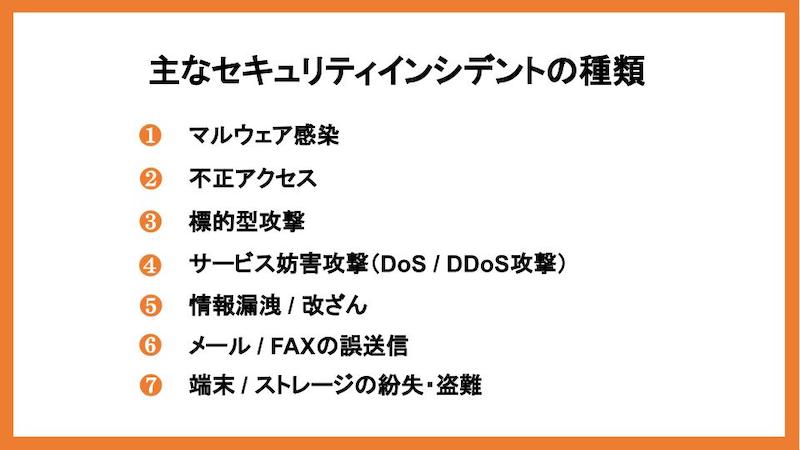

主なセキュリティインシデントの種類

セキュリティインシデントは、悪意ある第三者からの攻撃に代表される「外部要因(サイバー攻撃)」によるもの。従業員や関係者のうっかりミス、スパイ行為などに代表される「内部要因」によるものの2つがあり、それぞれいくつかの種類が存在します。以下から、主なセキュリティインシデントの種類を簡単に解説しておきましょう。

関連記事:サイバー攻撃とは?攻撃者の目的・近年の動向・攻撃の種類・手口・対策を解説!

マルウェア感染

外部要因によるセキュリティインシデントで、もっとも多いといわれているのが「マルウェア感染」です。マルウェアとは、悪意あるソフトウェアを意味する造語のこと。「コンピューターウイルス」「トロイの木馬」「ワーム」「スパイウェア」など、システム / デバイスに悪影響を与えるソフトウェアを総称してマルウェアと呼びます。

日々新たなマルウェアが登場する現代では、感染による影響・被害も実にさまざま。個人情報・機密情報流出、ファイル改ざん、データ暗号化・ファイルロック、意図しない外部通信などのほか、サプライチェーン攻撃の踏み台として利用されることもあります。

関連記事:マルウェアとは?種類や感染経路、兆候、被害例を解説

不正アクセス

アクセス権限を持たない悪意ある第三者がシステムに侵入する「不正アクセス」も、外部要因によるセキュリティインシデントの1つです。不正アクセスされることによって、情報漏洩やファイル改ざん、データ暗号化・ファイルロックなどの影響・被害が起こる可能性が高くなります。

原因としては、システムの脆弱性、推測されやすいパスワード利用、アカウント抜き取りなどが考えられますが、内部要因によって不正アクセスが発生する場合もあります。たとえば、従業員や関係者によるスパイ行為など。外部からの攻撃なのか、内部のスパイ行為なのか、見極めていく必要があります。

標的型攻撃

標的型攻撃とは、機密情報摂取などを目的に、特定の個人・法人が攻撃される外的インシデントのこと。取引先・顧客・知人などを装ってターゲット企業の従業員にメールを送り、添付ファイルに見せかけたマルウェアを開封させるのが代表的な手口。マルウェアは感染したPCを踏み台に利用するため、ネットワーク経由で感染が拡大する恐れがあります。

入力フォームなどに不正なSQL文を注入し、データベースを不正に操作したり、情報を抜き取る「SQLインジェクション」も標的型攻撃の1つ。OS / ミドルウェア / アプリケーションの脆弱性を狙われることがほとんどです。

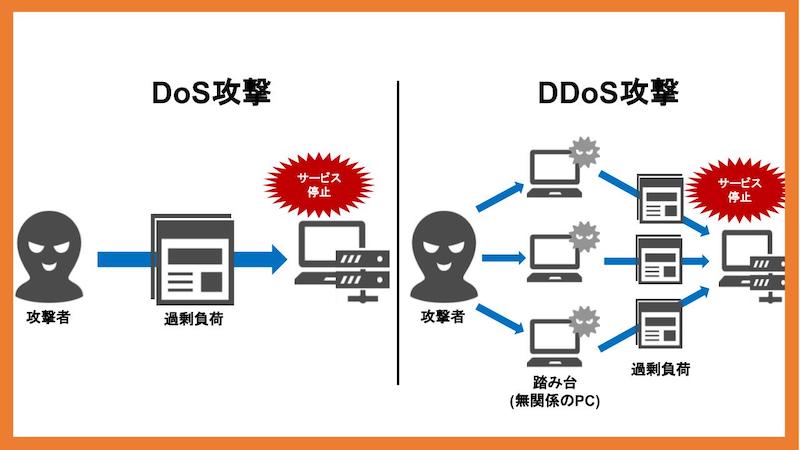

サービス妨害攻撃(DoS / DDoS攻撃)

サービス妨害攻撃とは、大量のデータやリクエストを送り付けられたサーバがオーバーフロー(処理能力超過)を起こし、サービス停止に追い込まれる外的インシデントのこと。DoS(Denial of Service)攻撃と呼ばれる比較的古典的な手法です。

同じサービス妨害攻撃でも、近年はより巧妙なDDoS(Distributed DoS)攻撃が増えています。ハッカーが不正に乗っ取った複数のPCから攻撃する手法で、防止が難しいことが特徴です。

情報漏洩 / 改ざん

情報漏洩とは、保存・管理している個人情報 / 機密情報が流出してしまうインシデントのこと。不正アクセスによって、Webサイトなどの内容を書き換えられてしまうインシデントが改ざんです。

改ざんのほとんどは外部要因によるものですが、情報漏洩はサイバー攻撃に代表される外部要因以外に、人為的ミスやスパイ行為などの内部要因で発生する場合もあります。

メール / FAXの誤送信

情報漏洩事故につながる内部要因インシデントとして少なくないのが、メール / FAXの誤送信です。内容とは無関係の人にメール / FAXを誤送信してしまい、文面や添付ファイルから個人情報や機密情報が漏洩してしまうパターンです。

また、権限のない人が重要情報にアクセスできてしまうなど、システムの設定ミスが情報漏洩インシデントにつながる場合もあります。

端末 / ストレージの紛失・盗難

PC端末 / USBメモリーなどの紛失・盗難も、情報漏洩につながりかねないインシデントです。置き忘れ、置き引きなど、所有者のミスに代表される内部要因のほか、関連会社や自社従業員による盗難など、スパイ行為を目的とした外部要因も考えられます。

<その他>災害 / システム障害

セキュリティインシデントとはいえませんが、災害 / システム障害なども「インシデントの原因」となり得ることを覚えておきましょう。たとえば、災害の影響で外部データセンターがシステム障害を起こし、データ消失してしまうなどです。

この場合のセキュリティインシデントは「データ消失」であり、その原因が「災害 / システム障害」です。分散してデータバックアップする、システムの冗長化を検討するなどで、災害 / システム障害に起因するセキュリティインシデントを回避できます。

セキュリティインシデントの事例・情報サイト

主なものだけでも、セキュリティインシデントが実にさまざまであることを把握できたはずです。こうした事故につながりかねないセキュリティインシデントは、日本国内のどこかで毎日発生している意外に身近な存在。どのようなインシデントが発生したのか?原因はなにか?事例を参考に防止対策を講じていくことも重要です。

たとえば、JPCERT/CCでは主なセキュリティインシデントを年表形式で、ScanNetSecurityではニュース形式で公開しています。対策を講じる際の参考として役立てられるでしょう。

なかでも、近年増加傾向にあるセキュリティインシデント、ランサムウェア攻撃の事例を1つ紹介しておきます。

株式会社放送映画製作所へのランサムウェア攻撃

2023年3月15日、株式会社放送映画製作所は同社が運用するサーバにランサムウェア攻撃を受け、業務情報が漏洩した可能性があることを発表しました。3月5日正午頃にサーバ障害が発生したため原因を調査したところ、不正アクセスの痕跡を発見したため直ちにネットワークから遮断。さらなる調査を進めました。

当該サーバは内部データがロックされており、検出されたウイルスを解析したところランサムウェアであったと判明。ロックされたデータには番組・イベント・VP制作に関する情報が含まれており、情報漏洩の可能性を否定できないことから公表に踏み切ったということです。現時点では情報漏洩の事実は確認されていませんが、さらなる調査を進めています。

参照元:株式会社放送映画製作所

セキュリティインシデントを防止する対策・体制づくり

それでは、大きな損害をもたらしかねないセキュリティインシデントを防止するには、どうしたらいいでしょう?多種多様なセキュリティインシデントが発生していることからも分かるように、講じるべき防止対策もまた多種多様。場当たり的な対策を実施するだけでは、得られる効果も限定的です。

重要なのは、想定されるリスクを管理して適切な対策を実行し、発生してしまったセキュリティインシデントにも迅速に対処できる体制を整えること。以下から、セキュリティインシデント防止に向けた体制づくりのヒントとなる要素を解説していきます。

セキュリティポリシーの策定

まず実施すべきは、情報セキュリティに関する基本方針・体制・対策・実施手順を明確にする「セキュリティポリシー」の策定です。業種・業態・会社規模・利用システムによってセキュリティポリシーのあり方は異なりますが、基本となる要素は以下の4点。IPAのガイドラインを参考に、実情に沿ったセキュリティポリシーを策定していきましょう。

|

基本方針 |

情報セキュリティに関する基本的な考え方 |

|

運営方針 |

情報セキュリティ対策の実務方針、利用者教育・研修の実施方法 |

|

対策規定 |

具体的な情報セキュリティ対策。ソリューション導入時の指針 |

|

対策手順 |

ソフトウェア / ハードウェアの管理規定、アウトソーシング先の管理規定など |

SOCの設置

セキュリティインシデントを未然に防止するための専門チーム「SOC(Security Operation Center)」設置を検討しましょう。SOCとは、サイバー攻撃に対する防止対策立案、およびサイバー攻撃検知・分析を担当する専門チームのこと。具体的な対策立案のほか、ネットワーク / サーバ / セキュリティ機器監視、ログ分析などで外部脅威に対抗します。

巧妙化するサイバー攻撃のリスクを低減させるには、セキュリティに関する豊富な知識と継続的な対策/システム監視が必須。SOCの設置が有効なのはこのためですが、チームを自社内のみで構成するのは簡単ではありません。SOCの一部、またはすべてをアウトソーシングすることがおすすめです。

従業員研修 / 教育

内部要因で発生するセキュリティインシデント防止のため、情報セキュリティに関する従業員研修 / 教育を実施しましょう。内部要因のほとんどを占める不注意、うっかりミスをなくすだけで、セキュリティインシデント発生リスクを大きく低減できるからです。

システム / 端末利用方法などのITリテラシー向上だけでなく、紙文書取り扱いも含め、セキュリティ意識を包括的に向上させていくことがポイントです。

CSIRTの設置

セキュリティインシデント発生後の対応専門チーム「CSIRT(Computer Security Incident Response Team)」設置を検討しましょう。CSIRT(シーサート)とは、社内外組織との情報共有、広報業務など、インシデント発生時の対応を担う専門チームのこと。通常時は、各種脆弱性に関する情報収集・分析なども担当します。

このため、CSIRTにはセキュリティに関する豊富な知識が求められますが、社内外の調整役も兼ねるため、SOCのようにアウトソーシングも困難です。外部アドバイザーの協力を得ながら、自社チームを構築していく必要があります。

関連記事:CSIRTとは?意味や役割、設置までのステップを解説

セキュリティインシデントの定義や対策を紹介しました

高まる一方の「セキュリティインシデント」リスクにどう対処すればいいのかわからない。そんな企業担当者の方に向け、定義・種類から脅威への対策・体制づくりまで、セキュリティインシデントとはなにかを解説してきました。

大きな損害事故に発展しかねないセキュリティインシデントを防止するには、適切な対策を講じて継続的に実施する体制、万一の場合に備えた体制を整えることが重要。専門家のアドバイスを仰ぎながら、自社体制を整えていきましょう。