CSIRTとは?意味や役割、設置までのステップを解説

セキュリティ対策の専門チーム「CSIRT」を設置したいとお考えですか?本記事では、以下の点を解説します。

- CSIRTの種類

- CSIRTの目的や役割

- 設置方法とそのポイント

最後まで読むことでCSIRTを設置するためのアクションが見えてきます。ぜひご活用ください。

CSIRTとは

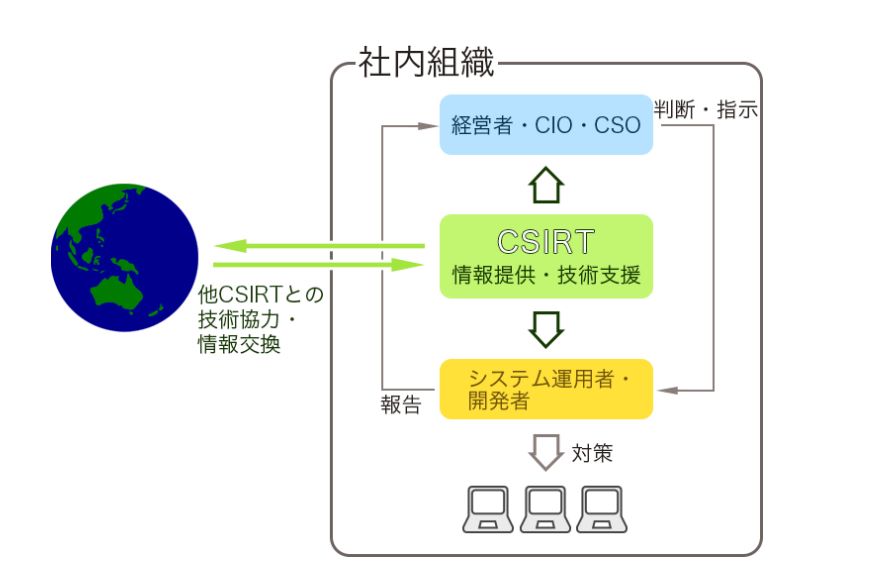

(画像参照元:情報処理学会)

CSIRT(Computer Security Incident Response Team)とは、企業・組織におけるセキュリティ・インシデント(セキュリティトラブル)の専門チームです。

CSIRTの主な任務は、企業がサイバー攻撃を受けたときに迅速かつ適切に対応し、被害を最小限に抑えること。平時には自社へのサイバー攻撃を監視することも任務に含まれ、常にログやネットワークの監視を行い、企業の情報資産を外部から守ります。

組織体制としては、上図のように経営者・CIO・CSOなどの経営層と、システム運用者・開発者の間に入り、サイバー攻撃に対する情報提供や技術支援を行います。場合によっては他組織のCSIRTと連携し、技術協力や情報交換の窓口としても機能します。

近年、最低限のセキュリティ対策だけでは十分とはいえません。実際にサイバー攻撃を受けた際に、適切な処置ができなければ被害は拡大し、企業の信頼は失われるからです。CSIRTを設置することで、企業はセキュリティ上のリスクを最小限に抑えられます。

CSIRTとSOC、PSIRTの違い

|

|

CSIRT |

SOC |

PSIRT |

|

対応範囲 |

社内 |

社内 |

社外 |

|

対象 |

情報システム |

情報システム |

製品/サービス |

|

業務内容 |

情報システムの脆弱性・ 脅威に対する対応 |

セキュリティ監視・ 対応 |

製品の脆弱性・ 脅威に対する対応 |

|

目的 |

情報システムの セキュリティ向上 |

情報システムの セキュリティ維持 |

製品/サービスの セキュリティ向上 |

まず、CSIRTとSOC(Security Operation Center)を比較すると、両者の違いは業務範囲にあります。CSIRTの業務がサイバー攻撃を受けた際の対応であるのに対し、SOCの業務はネットワークやデバイスを日常的に監視してサイバー攻撃を検知・報告することです。CSIRTは「緊急時の対応」がメインの一方で、SOCは「日常的な監視」がメインなのです。

次に、CSIRTとPSIRT(Product Security Incident Response Team)では業務対象が異なります。CSIRTが自社のセキュリティ全般を担うのに対し、PSIRTは自社のIoT製品やサービスなどのセキュリティ対策がメインの業務。

いずれもセキュリティ対策チームという点では同じですが、セキュリティ対策対象や業務範囲などによってチームの特色が異なってくるのです。

CSIRTの必要性が高まっている背景

近年では、サイバー攻撃の種類は多様化・複雑化しています。それだけでなく、サイバー攻撃の頻度も増加傾向にあるのです。

いくら堅牢なセキュリティ体制を構築しても、あらゆるサイバー攻撃のリスクを排除するのは困難を極めます。そのため、セキュリティ・インシデントが発生した際に適切な処置を取って被害を最小限に抑えられることも、企業価値の1つと見なされるようになってきました。

それだけでなく、セキュリティ対策に関する法令や規制も強化されつつあります。2022年4月からは個人情報保護法の改正により、もし企業から個人情報が漏えいした際には「個人情報保護委員会への報告」および「本人への通知」が義務化されています。

企業として適切に振る舞うためにも、セキュリティに関する専門チームが必要とされてきているのです。

CSIRTの種類

Internal CSIRT

Internal CSIRTは、特定組織のセキュリティ・インシデントに対応するチーム。一般的なCSIRTといえばInternal CSIRTのことで、企業や団体などの社員や顧客のセキュリティ・インシデントが発生した場合に対応します。

企業によって運用体制は異なりますが、主に以下の3パターンがあります。

- 分散型CSIRT:各部門からCSIRTスタッフを任命し、スタッフは他業務を兼任しながらインシデント発生時にはCSIRTとして動きます。

- 集中型CSIRT:CSIRTチームを独立部門とし、スタッフは専属で活動します。

- 統合型CSIRT:分散型CSIRTと集中型CSIRTを合わせた形態。集中型として独立部門を持ちながら、各部署には分散型のように各部門に兼任スタッフを配置します。部門単位の細かい調整に向いています。

National CSIRT

国家単位での大きな枠組みで活動するのが「National CSIRT」。National CSIRTは、国家の安全保障を脅かすようなサイバー犯罪に対して、公共機関や民間企業と連携して対処します。日本においては「JPCERT/CC」という機関がNational CSIRTに該当する組織です。

国によっては複数の情報セキュリティ対策組織を持つ場合もあります。アメリカでは以下の組織が存在します。

- US-CERT(United States Computer Emergency Readiness Team)

- DISA(Defense Information Systems Agency)

US-CERTは国土安全保障省(DHS)管轄、DISAは防衛総省管轄となっており、政府機関ごとに組織されることもあります。

Coordination Center

Coordination Center(協調センター)は、複数のCSIRTが協力体制を構築するのを目的に組織されています。CSIRTの役割はセキュリティ・インシデントへの対応が主任務ですが、他組織との連携も重要。連携内容としては、インシデント情報の共有や攻撃手法の警告、業界団体レベルでの警戒態勢の構築が考えられます。

Coordination Centerは、複数のCSIRTが情報共有、リスク分析、インシデント対応で連携するのを支援します。

Analysis Center

Analysis Center(分析センター)は、セキュリティ・インシデントを分析し、原因や傾向、影響範囲を調査します。Analysis CenterはCSIRT内に設置されることもあれば、独立部門として運用されることもあります。

Incident Response Provider

Incident Response Providerは、セキュリティ・インシデント対応を外注したい組織に提供されるCSIRT。人員不足などが原因で、企業内でCSIRTを構築できない場合はIncident Response Providerに外部委託します。

CSIRTの業務上の役割

インシデントへの事前対応

CSIRTでは、インシデントへの事前対応としてセキュリティ体制の構築や最新のセキュリティ情報の収集・分析などを行います。インシデント発生時の対応がCSIRTの主な役割とはいえ、セキュリティという観点では、そもそもインシデントが発生しないに越したことはありません。

自社のセキュリティ規定に問題がないか、導入しているシステムやサービスに脆弱性はないかなどを検討することで、日頃から自社のセキュリティ対策を改善していきます。

インシデントへの事後対応

セキュリティ・インシデントが発生した場合は、即座に適切な処置をします。一般的に、インシデント発生から時間が経てば経つほど、マルウェアの感染や情報漏えいは拡大していきます。そのため、一刻も早い原因の究明と、被害拡大の防止が求められるのです。

インシデント発生から解決までの一連の対応は「インシデントハンドリング」と呼ばれます。インシデントハンドリングは主に4つの段階で分類されます。

- 検知・連絡受付

- トリアージ(優先順位付け)

- インシデントレスポンス(対応)

- 報告・情報公開

インシデントが検知されたらCSIRTに連絡が入ります。続いてトリアージでは、現状の人員や設備などのリソースをもとに最適な対応順序を決定。

そして、インシデントレスポンスで対応計画にもとづいてインシデント対応を実施します。最終的に社内の情報をとりまとめて報告・情報公開でインシデントハンドリングは完了します。

セキュリティ品質管理

セキュリティ品質管理もCSIRTには重要な任務です。社内で導入しているシステムやデバイスなどの評価・認定をすることで、自社のセキュリティリスクを分析します。地震などの災害が発生した場合の復旧計画なども業務に含まれます。

ほかにも、セキュリティ対策に関する教育やトレーニングで、社員のセキュリティ意識を高めることもセキュリティ品質の向上につながります。

CSIRT設置までのステップ

CSIRTを構想する

CSIRTを設置するためには、なによりも組織の経営層がCSIRTを設置するメリットや概念を理解しなくてはいけません。

そのためには、サイバーセキュリティの重要性や情報資産に関するリスク管理を詳細に説明することが必須です。また、CSIRTを設置しないでサイバー攻撃を受ければ、どのような事態が起こりえるのかを経営層に認識してもらう必要もあるでしょう。

企業が果たすべき社会的責任やガバナンスの強化にもCSIRTは有効であり、社外に対するアピールにもなるなど、現状と将来的なメリットをしっかり伝えることが大切。

CSIRTの設置の初期費用や維持費なども、概算でいいのでしっかり伝えられれば経営判断の材料になるので有効です。

CSIRTを構築する

経営層の同意を得たら、自社でのCSIRTを具体的に構築していきます。まず、組織内の現状を把握しておきましょう。各部署の責任者・キーパーソンを見つけ、ヒアリングします。業務フローや情報セキュリティについて詳しい人が望ましいです。

続いてCSIRT構築チームを結成し、チームリーダーを指名します。

最後に、目的・目標、マイルストーンの設定や構築に必要なタスクを洗い出しましょう。以下は作成成果物の例です。

|

成果物 |

内容 |

|

構築活動のためのプロジェクト憲章 |

構築活動全体の定義について明記する文書 |

|

構築活動のためのスコープ記述書 |

必要なマイルストーン、見積もり、制限等を 記述する文書 |

|

構築に必要な情報をまとめた文書 |

CSIRTに必要な定義事項(役割、位置づけ、活動内容など)を 検討するために必要な情報を記述する文書 |

|

CSIRTの基本的な枠組みをまとめた文書 |

CSIRTの活動に必要な基本的な枠組みの定義を記述する文書 |

|

CSIRT記述書 |

CSIRTの活動に必要な定義を記述する文書 |

CSIRTを運用する

CSIRTの枠組みができたら、いよいよ運用です。

サービス対象や社外へCSIRTの発足を告知します。CSIRTの存在を知られていないと、インシデント発生時に連絡されない可能性があります。社外へはプレスリリースなどを利用すると効果的です。

セキュリティ・インシデントが発生したら、その都度対応し、各部署と連携しながらセキュリティリスクの見直しや再発防止策を提案していきましょう。社外連携体制については、社外のCSIRTとコミュニケーションを取りながら適切な体制を構築していきます。

CSIRT設置の際のポイント

ミッションを決める

なぜCSIRTを設置するのか、ミッションを決めておくことはCSIRTの効果を高めるのに重要。なぜなら、目的がない組織は、運営方針や活動内容が定まらず失敗に終わるからです。たとえば、ミッションを決めるためには以下を考慮する必要があります。

- サービス対象者(従業員や顧客)に対して何をするのか

- 企業ミッションに基づいたものでなくてはいけない。または、その範囲内で解釈できるものでなくてはいけない

- CSIRTの設立目的も一緒に記載する

インシデントを定義する

CSIRTが取り扱うインシデントを定義することで、活動内容がより明確になります。何をインシデントとして扱うのかを決め、インシデントごとに対応方法を定めておきましょう。

インシデントは一般的に以下のように分類されます。

|

インシデントの種類 |

具体的な内容 |

|

探索やスキャン |

・弱点探索 (サーバープログラムのバージョンチェックなど) ・侵入行為の試み(未遂に終わったもの) ・ワーム感染の試み(未遂に終わったもの) |

|

サーバプログラムの不正中継 |

・メールサーバやプロキシサーバなどの管理者が 意図しない第三者による使用 |

|

不審なアクセス |

・From: 欄などの詐称 |

|

システムへの侵入 |

・システムへの侵入、改ざん ・DDoS攻撃用プログラムの設置 |

|

サービス運用妨害につながる攻撃 (DoS) |

・ネットワークへの過剰リクエスト ・サーバプログラムの停止 ・サーバOSCARの停止、再起動 |

|

コンピューターウイルス、 ワームへの感染 |

- |

|

その他 |

・スパムメールの受信 |

(参照元:日本シーサート協議会)

業務内容・活動範囲を決める

CSIRTの活動範囲はどこまでなのかを明確にすれば、サービスの品質を一定に保ちやすくなります。たとえば対応人員に対して業務範囲が広すぎると、担当者の負担が大きくなるだけでなく、対応時の品質にもブレが生じてしまうでしょう。そのため、人員や予算にあわせた適切な活動範囲を設定することが重要になります。

まずは可能な範囲での活動に留めておき、業務が軌道に乗ってきたら順次拡大するのがおすすめです。

CSIRTの意味や起源、役割、設置までのポイントについて説明しました

本記事では、CSIRTの意味や起源、役割、設置までのポイントについて解説しました。

サイバー犯罪が増加する現代において、CSIRTの設置はサイバー攻撃の被害を最小限に抑えるだけでなく、自社のガバナンスを強化するきっかけにもなります。本記事を参考に、CSIRTの設置を進めてみてください。