VPNのデータ通信は安全?安全性を高めるためのセキュリティ対策を解説!

データ通信の安全性を確保できるVPNへの注目が高まっています。しかし、本当にVPNは安全なのか?不安を感じる企業担当者は少なくないはず。

そんな方に向け、VPNの仕組みから、考えられるセキュリティリスク、セキュリティ対策まで、安全にVPNを利用するための基本を解説していきます。

安全を担保するVPNの仕組み

VPNとは、データ通信用の仮想専用線(Virtual Private Network)を、共用ネットワーク内に構築する技術、または仮想ネットワークそのもののこと。

一部の例外を除き、VPNの両端にはゲートウェイ / ルーターなどのVPN機器が設置され、それぞれ社内LANなどのイントラネットと接続されます。つまり、離れた拠点同士をVPNで接続することで、クローズドな統合ネットワーク環境を構築可能です。

このことからもわかるように、そもそもVPNは「安全なデータ通信環境」を実現するために生まれた技術です。それでは、安全を担保するため、VPNはどのような技術を利用しているのか。いくつかの種類が存在するVPNのうち、もっとも基本的なインターネットVPNを例に解説していきましょう。

認証

イントラネットのように、クローズドなネットワークを構築するVPNでは、アクセスできるユーザーを限定する必要があります。VPNを利用する送信者 / 受信者が、あらかじめ定められた正しいユーザーなのか?確認するための技術が「認証」です。

具体的には、ルーターなどのVPN機器を利用し、アクセスを認められたユーザーデバイスごとに「ユーザーID」「パスワード」を割り振っていきます。

暗号化

インターネットVPNでは、仮想専用線を通るデータを「すべて暗号化」することが基本。専用線とはいえ、あくまでもインターネット内に構築された仮想的なものであるに過ぎず、第三者からの攻撃や傍受を完全に防げないからです。

データを暗号化しておけば、万一、内容を傍受されても解読は困難。安全にVPNを利用するため、情報漏えいやデータ改ざんのリスクを低減する技術・仕組みです。

関連記事:VPNの暗号化技術については、「VPNの暗号化技術|安全を確保する仕組み・VPNプロトコルごとの暗号化技術を解説!」をあわせてご覧ください。

トンネリング / カプセル化

安全性を担保するVPNの根幹となる技術・仕組みが、仮想専用線を構築する「トンネリング / カプセル化」です。

具体的には、暗号化されたデータをパケット送信する際、分割されたパケットをIPと異なる通信プロトコルで包み、通り道となるトンネルを作るイメージです。パケットを通信プロトコルで包むことを「カプセル化」と呼び、カプセルが通り道(トンネル)を作ることを「トンネリング」と呼びます。

※通信プロトコルとは、通信の手順ややり取りの方法を定めた「通信規格」のことです。

関連記事:VPNプロトコルについては、「VPNプロトコルとは?基礎知識・種類ごとの特徴・ニーズに合わせた選び方を解説!」をあわせてご覧ください。

VPNの種類で安全性のレベルが異なる

|

VPNの種類 |

安全性レベル |

|

インターネットVPN |

低い |

|

パーソナルVPN |

低い |

|

閉域ネットワークVPN |

高い |

VPNは安全なデータ通信環境を構築する技術ですが、VPNの種類によって安全性レベルは異なります。安全性が異なる要因は、VPNの種類によって「利用するネットワーク」「仕組み」が異なるから。以下から簡単に解説していきましょう。

インターネットVPN

インターネットVPNは、公衆ネットワークであるインターネットを利用したVPN。あらゆるデータが行き交うインターネット内にVPNを構築するため、悪意ある第三者からの攻撃リスクがもっとも高くなります。

一方、拠点ごとにVPNルーターを設置 / 設定するだけで利用できるため、もっとも手軽かつ低コストに導入可能。セキュリティよりも利便性を重視したい場合に最適です。

関連記事:インターネットVPNの導入方法については、「VPNの導入方法|種類・仕組み・必要な機器・手順を含むVPNの基本を解説!」をあわせてご覧ください。

パーソナルVPN

パーソナルVPNは、サービスプロバイダの設置したVPNサーバに接続し、安全にインターネットを利用するためのVPNです。

端末にインストールしたアプリを利用して、VPNサーバに接続するのが基本。端末とサーバ間をVPN接続してデータ保護する一方、Webサイト / サービスへのアクセスは「ユーザーのIPアドレスを隠した上で」VPNサーバが代行します。

インターネットを利用することから、安全性のレベルは高くありませんが、なによりも重要なのは「サービスプロバイダの選定」です。サービスによってはデータが暗号化されていないこともあるため、注意が必要です。

閉域ネットワークVPN

閉域ネットワークVPNとは、通信事業者(キャリア)が独自に構築したクローズドネットワークを利用するVPNのこと。利用するネットワークに応じて、以下の3つのVPNを選択できます。

|

エントリーVPN |

キャリアの閉域ネットワークと公衆ネットワークを組み合わせたハイブリッド型。 キャリアの接続ポイントまではブロードバンド回線などを利用。 データの暗号化が必要 |

|

IP-VPN |

キャリアの閉域ネットワークを利用したVPN。データの暗号化は不要 |

|

広域イーサネット |

キャリア独自の専用線を利用したVPN。データの暗号化は不要 |

あらゆるデータが行き交うインターネットと異なり、契約者のみが利用する閉域ネットワークVPNは、安全性が非常に高い特徴があります。IP-VPN / 広域イーサネットが「暗号化不要」なのはこのため。コストはかかりますが、なによりもセキュリティを重視したい企業におすすめです。

ただし、一部分とはいえ、公衆ネットワークを利用するエントリーVPNの安全性は「インターネットVPNとIP-VPNの中間程度」です。エントリーVPNは、コストを抑える効果を期待できるものの、その分、安全性は犠牲になります。

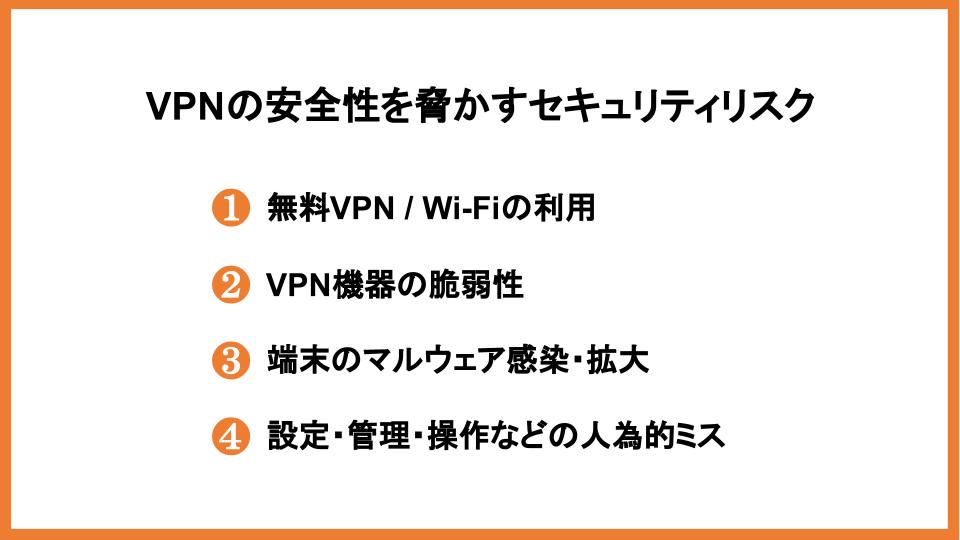

VPNの安全性を脅かすセキュリティリスク

それでは、IP-VPNや広域イーサネットを導入すれば、安全面に不安を感じることなくデータ通信できるのでしょうか。残念ながら、VPNの技術や仕組みだけでは、セキュリティリスクをゼロにできません。以下から、考えられるセキュリティリスクを簡単に解説していきます。

無料VPN / Wi-Fiの利用

無料パーソナルVPNサービス / 無料Wi-Fiの利用は、サイバー攻撃のリスクを高めてしまう大きな要因。無料サービスには「データを暗号化しないパーソナルVPN」が存在し、だれでもアクセスできる無料Wi-Fiは、悪意ある第三者にもアクセスしやすい環境だからです。

本来、パーソナルVPNは「無料Wi-Fiを安全に利用するために有効」なツールではありますが、サービスによっては情報流出につながることも。信頼できるサービスを利用していても、VPNオフのまま無料Wi-Fiに接続すれば、セキュリティリスクが飛躍的に高まります。

VPN機器の脆弱性

端末 / サーバOSや、Webサイトなどの脆弱性を狙ったサイバー攻撃事例を耳にした方は多いはず。同様のことは、サーバ / ルーターなどの「VPN機器」にも起こり得ます。VPNサーバ / VPNルーターなどのVPN機器は、認証・暗号化・トンネリング / カプセル化機能を提供する「ソフトウェア」であり、脆弱性がないとはいえないからです。

特に公衆ネットワークを利用したインターネットVPNは要注意。実際、2019年〜2020年にかけて、VPN機器の脆弱性を狙ったサイバー攻撃事例が報告されています。

端末のマルウェア感染・拡大

マルウェアに感染した端末を社内LANに接続することで、会社全体に被害が拡大してしまうというセキュリティリスクも考えられます。ウイルス感染に気付かず、端末を外部ネットワークに接続すれば、機密情報が流出してしまう場合もあるでしょう。

こうなってしまうと、安全な広域イーサネットを利用していても意味がありません。VPN自体のリスクだとはいえませんが、VPNを導入・運用していく上で知っておきたいセキュリティリスクです。

設定・管理・操作などの人為的ミス

ここまでの解説で、VPNに関連するセキュリティリスクの多くは、ツール選定を含む人為的なミスであることが理解できたはずです。

たとえば、VPN機器の脆弱性が発覚した場合、メーカーはすみやかにリリースで警告を発信し、対策アップデータの公開を急ぎます。VPN運営側の管理が徹底されていれば、アップデータ公開まで利用を中止するなどの措置を取れるでしょう。

実際、情報漏えいトラブルの約5割は「ウイルス感染・不正アクセス」が原因であり、約4割は人為的なミス。ウイルス感染・不正アクセスの原因でもある人為的ミスを最小限に抑えることで、セキュリティリスクを低減できるのです。

参考:東京商工リサーチ

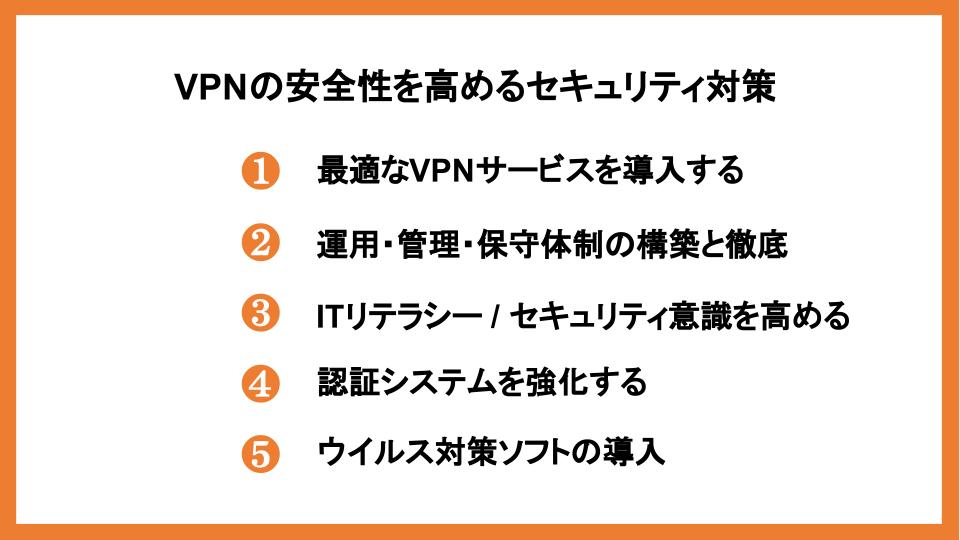

VPNの安全性を高めるセキュリティ対策

それでは、考えられるVPNのセキュリティリスクを踏まえ、どのような対策を講じれば安全な運用を実現できるのでしょうか?以下から、VPNを安全に運用していくための、ヒントとなるセキュリティ対策を紹介していきます。

最適なVPNサービスを導入する

もっとも重要なポイントは、自社に最適な「信頼のおけるVPNサービス」を選定・導入すること。そもそも、運用していくツール・システムが「信頼のおける」ものでなければ、セキュリティ対策どころではないからです。

たとえば、ネットワークの知識とVPNルーターさえあれば、インターネットVPNの導入はそれほど難しいことではありません。しかし、セキュリティを確保しながらVPNを運用していくには、適切なネットワーク設計の知識・経験が必要。選定するVPNの種類を含め、実績豊富なキャリアに相談することがおすすめです。

もちろん、法人があえてパーソナルVPNを導入する場合も同様。「キチンと暗号化されるか?」「ノーログポリシーを採用しているか?」という、最低2つの条件を満たす、信頼のおけるプロバイダを選定することが重要です。世界的なセキュリティツールベンダー、カスペルスキー製品などを候補にするといいでしょう。

カスペルスキーVPNセキュアコネクション

画像出典:カスペルスキー

「カスペルスキーVPNセキュアコネクション」は、カスペルスキーが開発・提供する個人向けパーソナルVPNです。AV TESTによるすべてのテスト領域で、データ漏えいが発生しなかった唯一のサービス。Windows / macOS / Android / iOSに対応したアプリを用意し、世界70の地域に構築されたVPNサーバへ自由に接続できます。

運用・管理・保守体制の構築と徹底

選定・導入したVPNサービスに応じた、適切な運用・管理・保守体制を構築し、実行を徹底していくことが次のステップです。具体的には、日常的 / 定期的にやるべきこと、トラブル発生時の手順をリスト化し、VPN機器保守担当を含め、担当者を明確にします。

VPNだけでなく、社内LANに接続する端末の取り扱いルール、管理も徹底しておかなければなりません。特にテレワークで会社端末を持ち出す可能性のある企業、BYODを採用している企業には重要なポイントです。

※BYOD(Bring Your Own Device)とは、私用PC / モバイル端末を業務で利用すること

利用者のITリテラシー / セキュリティ意識を高める

体制構築 / 実行の徹底と同時進行で進めておきたいことが、利用者のITリテラシー / セキュリティ意識を高める教育。なぜなら、ウイルス感染・不正アクセスの原因となる人為的ミスは、多くがエンドユーザーである従業員によるものだからです。

使い方がわからなかった、これくらいは大丈夫だろうといった理由で情報漏えいトラブルが発生する前に、従業員の意識を高めておくことが重要。結果的にセキュリティリスクを大幅に低減する対策になります。

認証システムを強化する

VPN運用・管理に関する体制構築、利用者の意識向上を実現できても、ツール・システムへの不正アクセスリスクがゼロになるわけではありません。考えられるセキュリティ対策はすべて実施しておきましょう。

たとえば、二段階認証などの認証システム強化は意外に効果的です。強度を高めすぎると業務に支障をきたす場合もありますが、メールへのリンク埋め込み、パスコード入力などで不正アクセスを防止できます。

ウイルス対策ソフトの導入

ウイルス対策ソフトの導入も、社内ネットワークを健全に保つために有効な方法です。業務で利用する端末、VPN機器のOSやファームウェアを最新に保つことも忘れないようにしましょう。

アプライアンス機器が必要ですが、Cisco AnyConnectのように「テレワーク端末のウイルスチェック」を自動化できるリモートアクセスVPN製品もあります。

画像出典:シスコシステムズ

関連記事:Cisco AnyConnectについては、「Cisco AnyConnectとは?VPNを超えるSMCサービスの実力を紹介!」をあわせてご覧ください。

VPNの安全性 / セキュリティ対策を紹介しました

本記事では、VPNの仕組みから、考えられるセキュリティリスク、セキュリティ対策まで、安全にVPNを利用するための基本を解説してきました。

VPNに限ったことではありませんが、通信環境の安全性を確保するには「ツールの選定」「運用・管理体制の構築」「利用者のリテラシー」が重要です。本記事の内容も参考にしながら、VPNを安全に利用できる環境を構築してください。